by Murat Songür (Kıdemli Satış Mühendisi ve Güvenlik Danışmanı)

Trend Micro, BLYPT olarak adlandırdığı yeni bir arka kapı ailesini gözlemlediğini açıkladı. Söz konusu arka kapı ailesi, Windows kayıt defterinde bulunan Binary Large Object (BLob) bileşenlerini kriptolama (encrYPTion) teknikleri ile birlikte kullanması özelliğinden esinlenilerek BLYPT ismini aldı. BLYPT arka kapı zararlısı istemci sistemde bulunan Java açıklarından yararlanarak kendisini yüklüyor. Kullanıcı tarafından yapılan yüklemeler ya da ihlal edilmiş web siteleri vasıtası ile yayılıyor. Yapılan araştırmalar bu saldırıların arkasında ağırlıklı olarak Romanya ve Türkiye’de yer alan sunucuların kullanıldığını gösteriyor.

Şu anda bu tehdit ağırlıklı olarak Amerika Birleşik Devletleri’ndeki kullanıcılara zarar veriyor. Kurumsal kullanıcılardan ziyade son kullanıcılar daha çok etkilenmiş durumda.

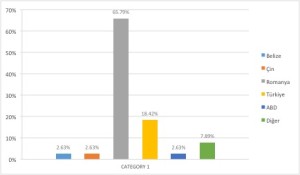

Zararlının kullandığı yapılandırma dosyalarının incelenmesi sonucunda BLYPT tarafından kullanılan komuta ve kontrol sunucularının tespit edilen konumları aşağıdaki grafikte görülebilir.

Şekil 1. BLYPT Komuta ve Kontrol Sunucu Konumları

Sisteme Bulaşma Safhası

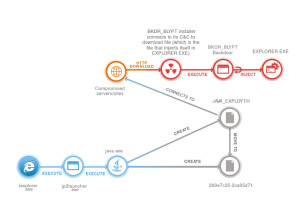

Üzerinde araştırma yaptığımız bir olayda bir Java açığından faydalanılarak söz konusu saldırının yayılmasında kullanıldığını tespit edildi. JAVA_EXPLOYT.HI olarak bilinen bu açık, kullanıcı makinesinde program çalıştırılmasına olanak sağlamakta. Şubat 2013’te ortaya çıkan ve CVE-2013-1493 olarak tanımlanan bu açık için Mart ayında bir yama yayınlanmıştı.

Bu açık ana BLYPT bileşeninin etkilenen sistem üzerine indirilerek kurulması amaçlı kullanılıyor. Açıktan yararlanılarak 32 ya da 64 bit Windows kullanımına göre logo32.png ya da logo64.png ismi ile resim dosyası görünümünde olan bu indirme programı asıl BLYPT türevini sisteme yüklemekte kullanılıyor. Yükleme programı her 3 saniyede bir 3 farklı sunucu ile iletişim kurarak zararlı kodu indirmeye çalışıyor; başarılı oluncaya kadar bu işlem 32 defa tekrarlanıyor.

Şu ana kadar ana BLYPT bileşenini farklı adlarla sistemde oluşturan iki farklı türev tespit edilmiş durumda. Bunlar kendilerini %App Data%\Microsoft\Crypto\RSA dizinlerine NTCRYPT{rastgele değerler}.TPL ve CERTV{ rastgele değerler }.TPL adları ile kullanıcı bilgisayarına yerleştiriyorlar. Her iki türevin de 32 ve 64 bit sürümleri bulunuyor ve davranış biçimleri hemen hemen aynı. (Bu türevler BKDR_BLYPT.A, BKDR_BLYPT.B ve BKDR64_BLYPT.B olarak tanımlandı)

Şekil 2. BKDR_BLYPT bulaşma çizelgesi

İki türev arasındaki farklardan bir tanesi Komuta ve Kontrol sunucu bilgisinin saklanış şeklinde. NTCRYPT{rastgele değerler}.TPL türevinde Komuta ve Kontrol bilgisi zararlının kendi içinde bulunmuyor ve BLYPT tarafından kullanılan kayıt defteri değerleri arasına yazılıyor. CERTV{ rastgele değerler } türevinde ise Komuta ve Kontrol sunucusu bilgisi doğrudan zararlı kodun içine gömülü olarak barındırılıyor. Her iki durumda da Windows kayıt defterine Komuta ve Kontrol sunucu bilgisi HKEY_CURRENT_USER\Software\Microsoft\SystemCertificates\CA\Certificates\

5A82739996ED9EBA18F1BBCDCCA62D2C1D670C\Blob anahtarına işleniyor.

İşlenen anahtar bileşeni aynı olmakla beraber, türevlerin Komuta ve Kontrol sunucu bilgisi farklı biçimlerde saklanıyor. Her iki türev de sakladıkları bilgileri arc4 ile kriptolayarak saklıyor ve “http://microsoft.com” metnini kripto anahtarı olarak kullanıyor

Davranış Biçimleri

Komuta ve Kontrol sunucu aktivitesi dışında BLYPT saldırganların kullanıcı makinelerine komut gönderebileceği bir arka kapı programı olarak kullanılabiliyor. Bu arka kapı ile zararlının bulaştığı sistemlerde

- · sisteme DLL bileşenlerinin aktarılması

- · system yapılandırma bilgisinin güncellenmesi

- · HTTP ile çeşitli komutların aktarılması

gibi eylemler gerçekleştirilebiliyor.

Trend Micro Smart Protection Network ilgili zararlıları tespit ederek ve ilgili sitelere erişimi engelleyerek kullanıcıları bu tehditten korumakta. Buna ek olarak Trend Micro Deep Discovery ile zararlı yazılım yayan Komuta ve Kontrol sitelerinden indirilen dosyaları tespit edebilir, Trend Micro Deep Security ile korunan veri merkezlerinde de 1005410 – Oracle Java Runtime Environment Remote Code Execution Vulnerability (CVE-2013-1493) adlı DPI kuralını uygulayarak bu saldırıda kullanılan sunucu tabanlı açıkları kapatabilirsiniz.