FBI, BEC operasyonunun şirketleri yaklaşık 130.000 dolarlık kayba uğratacağını düşünüyor. FBI’ın bu kaybı öngörmesinin ardındaki başlıca nedenler arasında; çalışanların sosyal mühendislik stratejilerine hakim olmaması ve şirketlerin ağ sistemlerini tehditlerden korumak için yeterli donanıma sahip olmaması bulunuyor. Bu durum Amerika, Orta Doğu ve Asya’daki şirketleri hedefleyen BEC operasyonun yaklaşımıyla birebir örtüşüyor.

Lagos ve Kuala Lumpur temelli bu saldırılar; gayrimenkuller, üretim ve inşaat firmaları gibi çeşitli sektörlerden şirketleri hedefliyor. Bu araştırmanın yapıldığı tarihte Türkiye’ye yönelik bir hedef tespit edilmemiş olsa da, geçtiğimiz hafta itibariyle ülkemizde de bazı kurum ve kuruluşlara çeşitli e-postalarla saldırılar düzenlendiğine rastlamaya başladık.

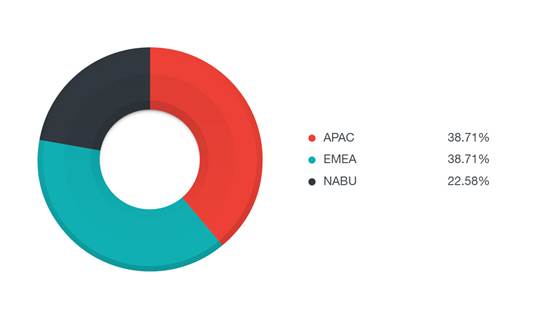

Şekil 1. BEC Operasyonu’nun Hedef Aldığı Şirketlerin Bölgelere Dağılımı

| Asya Pasifik | Avrupa ve Orta Doğu | Kuzey Amerika |

| Çin Hindistan Endonezya Malezya Tayland |

Almanya Iran Irak Hollanda Katar Suudi Arabistan Slovakya İspanya Birleşik Arap Emirlikleri İngiltere Zimbabve |

Kanada A.B.D. |

Tablo 1. BEC Operasyonu’nun Hedefindeki Ülkeler

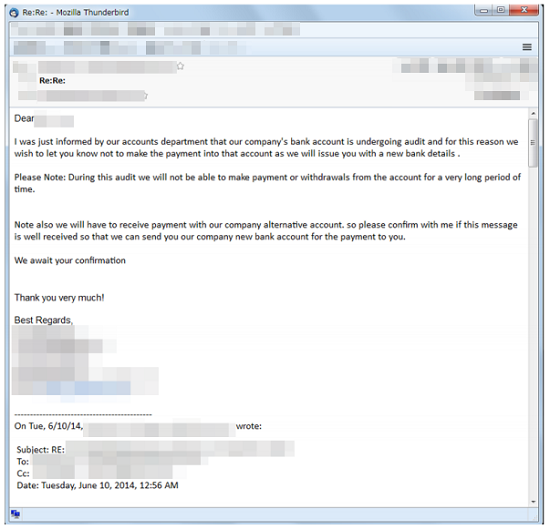

Geçtiğimiz yıllarda BEC Operasyonu, FBI’ın şirketleri uyarmak için resmi duyuru yayınlamasına neden olacak kadar büyük bir tehdit oluşturmaya başlamıştı. İsminden de anlaşılacağı üzere bu ekip, şirketlerin, daha doğrusu internet yoluyla havale işlemi yapan çalışanların e-posta adreslerini hedef alıyor… Saldırganlar, çalışanların e-posta adreslerine para transfer işlemlerini önlemek ya da yeni bir transfer işlemine zemin hazırlamak amacıyla ulaşıyorlar. Saldırganların asıl amacı, parayı kendi kontrolleri altında olan banka hesabına aktarmak!

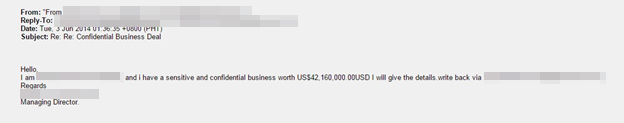

BEC saldırısı, daha çok sosyal mühendislik numaralarına başvurmasıyla biliniyor. Örneğin bir BEC operasyonunda saldırgan, şirket yöneticisi gibi davranıyor ve gizli bir iş anlaşması adı altında şirketin muhasebe çalışanına kendi hesabına para yatırması yönünde direktifler veriyor.

Şekil 2. Kurbanın e-posta hesabını kullanan saldırganlar tarafından gönderilen e-mail

BEC operasyonunun şirketleri uğrattığı mali kayıp ise oldukça büyük. Siber suçluların saldırı sonrasında elde ettikleri kazanç, saldırıyı gerçekleştirmek için yaptıkları harcamalarla (şirket-çalışan bilgilerini araştırmak ve 50 dolardan daha az maliyetli bir “backdoor satın almak vb.) büyük bir zıtlık teşkil ediyor.

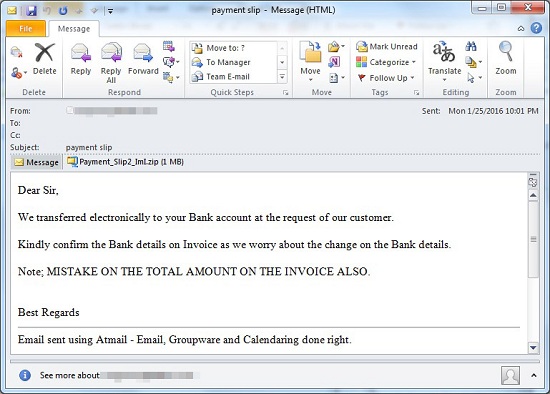

Örneğin bu saldırıda siber saldırganlar, Olympic Vision adı verilen bir “keylogger (tuş takip programı)” kullanıyor ve hedefin e-posta adresine ekli olarak gönderiyor. BEC saldırıları analizimizde, hedef alınan şahsın bu türden e-postaları ekteki dosyayı acil olarak açmaya itecek bir mesaj içerdiğini gözlemledik.

Şekil 3. BEC dolandırıcısının kurbanı “backdoor” kurulum yapmaya teşvik etmek için attığı ilk e-posta

Şekil 4. BEC dolandırıcıları, kurbanı kontrolleri altında olan hesaba para transferi yapması için teşvik ediyor

Olympic Vision’ın, BEC operasyonlarında kullanılan Predator Pain, Limitless ve HawkEye adlı kötü amaçlı yazılımlardan sonra 4. sırada yer aldığını keşfettik. Diğer kötü amaçlı BEC yazılımları gibi Olympic Vision da hedef şahıstan düşük bir maliyetle çeşitli bilgileri çalabiliyor. Yazılıma ait “toolkit” 25 dolara satın alınabiliyor. Yazılımı ilgilendiren diğer detaylar ise Olympic Vision’u incelediğimiz teknik dokümanımızdan elde edilebilir: Olympic Vision technical brief

Trend Micro olarak organize ekibi denetlemek için “keylogger”ların izini sürdük ve baş aktörlerin kimlik bilgilerine ulaştık. Saldırıyı düzenleyen iki Nijeryalı’dan biri Lagos’tan diğeri ise Kuala Lumpur’dan harekete geçmişti. Nijeryalı siber suçlularının dahil olduğu bu BEC operasyonu, geçen sene denetleyebildiğimiz BEC’in HawkEye yazılımıyla benzerlikler taşıyordu. Daha çok küçük işletmeleri hedefleyen operasyon, yine Nijeryalı saldırganlar tarafından gerçekleştirilmişti. Şimdi ise bahsi geçen saldırganlara fırsat vermemek için hukuki yaptırımlara başvurma aşamasındayız.

BEC Operasyonun’dan Korunma Yöntemi

BEC’in sosyal mühendislik tekniklerini kullanarak etkili olmasıyla çalışanları BEC’in saldırılarına karşı eğitmek, hedef alınan şirketi korumada çok yararlı oluyor. BEC ilişkili e-postaları ve kötü yazılımları bulmaya ve engellemeye yardımcı olan çözümler yaratmak da oldukça önem arz ediyor.

Orta ve büyük ölçekli işletmelerde kullanılan Trend Micro ürünleri, bu tehditten korunmanızı sağlamakla birlikte; Olmypic Vision çeşitleri ve BEC ilişkili e-postalar, Trend Micro Smart Protection Suites ve Network Defense’in uç nokta ve e-posta güvenlik çözümleri tarafından engelleniyor.

Bu çözümlere ek olarak şirketinizi korumanız adına en iyi metodları önermekle işe başlıyoruz; bunlardan ilki, gelen kutunuza düşen e-postaya cevap vermeden ya da üçüncü şahıslarla paylaşmadan önce içeriğini dikkatlice incelemek!