TrendLabs’ın son yapmış olduğu araştırmalar, MuddyWater benzeri bir zararlı yazılımın Türkiye’ye saldırmaya başladığını ortaya çıkardı. TrandLabs’in hazırlamış olduğu “Türkiye’de Tespit Edilen MuddyStrike Gibi Saldıran Yeni PowerShell Tabanlı Arka Kapı” raporuna dayanarak hazırladığımız haftalık bloğumuzda bu saldırıları inceliyoruz.

MuddyWater, 2017 yılından bu yana aktif olarak görülen, hükümet kuruluşlarına karşı siber casusluk saldırılarında bulunan bir örgüt. Örgütün hedefinde özellikle kamu ve askeri kurumlar, telekom şirketleri ve eğitim kurumları bulunuyor. Daha önceleri de çeşitli ülkelerde zararlı saldırı faaliyetlerinde bulunan örgüt, genel olarak saldırıda bulunduğu ülkelerin kamu kurumlarından gelmiş gibi görünen oltalama mesajlarıyla zararlı dosyalarını iletiyor. Bu zararlı yazılımlar aracılığıyla sisteme erişen saldırganlar verileri daha önce ayarladıkları güvenli bir yere aktarıyor.

Saldırgan grup, 2017 yılında Suudi Arabistan hükümetine karşı yürüttükleri Malwarebytes casusluk saldırılarına dair rapordan bu yana oldukça bilinirlik kazandı. İlk rapordan sonra, diğer güvenlik şirketleri tarafından kapsamlı bir şekilde analiz edildi. Tüm bunlara rağmen, kullandıkları araçlar, teknikler ve prosedürler (TTP’ler) için yalnızca küçük değişiklikler yaptıkları tespit edildi.

Bununla birlikte, geçtiğimiz günlerde bilinen MuddyWater TTP’lere benzeyen birkaç ilginç belge gözlemledik. Bu belgelere Rapor.doc veya Gizli Rapor.doc ve maliyeraporu.doc verilmiş. Analizimiz sonucunda, PowerShell’de MuddyWater’ın bilinen POWERSTATS arka kapısı olarak yazılan yeni bir arka kapı açtığını ortaya çıkardık. Ancak, POWERSTATS kullanan önceki olayların aksine, bu saldırılarda komut ve kontrol (C & C) iletişimi ve veri exfiltrasyonu, bir bulut servis sağlayıcısının API kodları kullanılarak yapılmış.

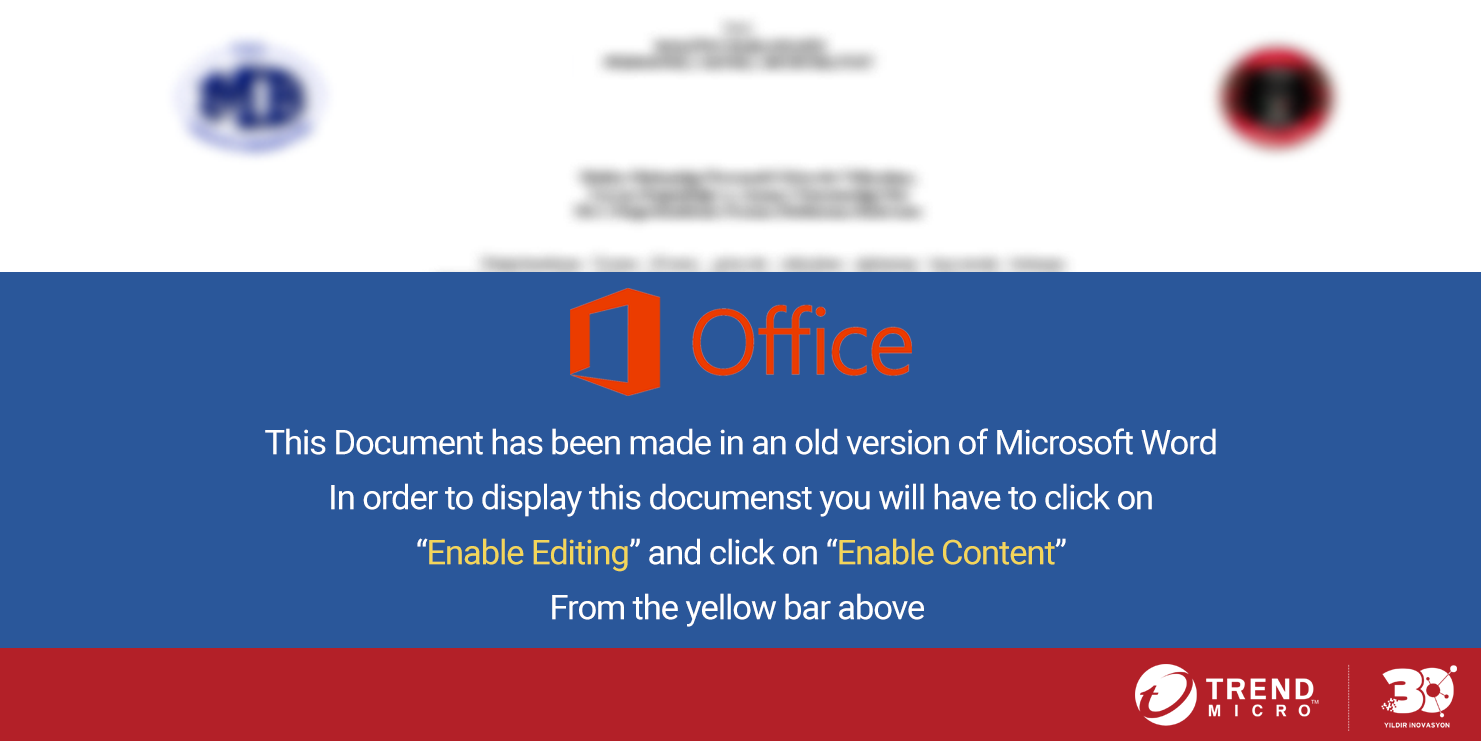

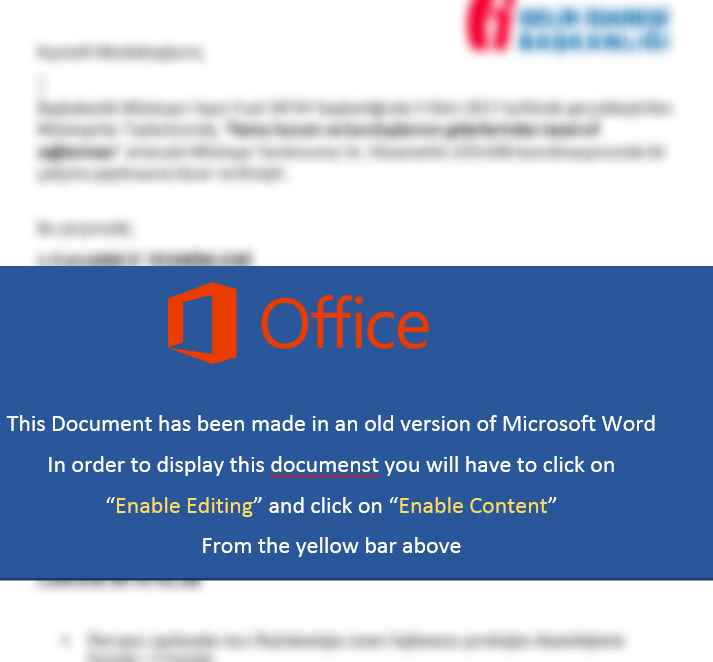

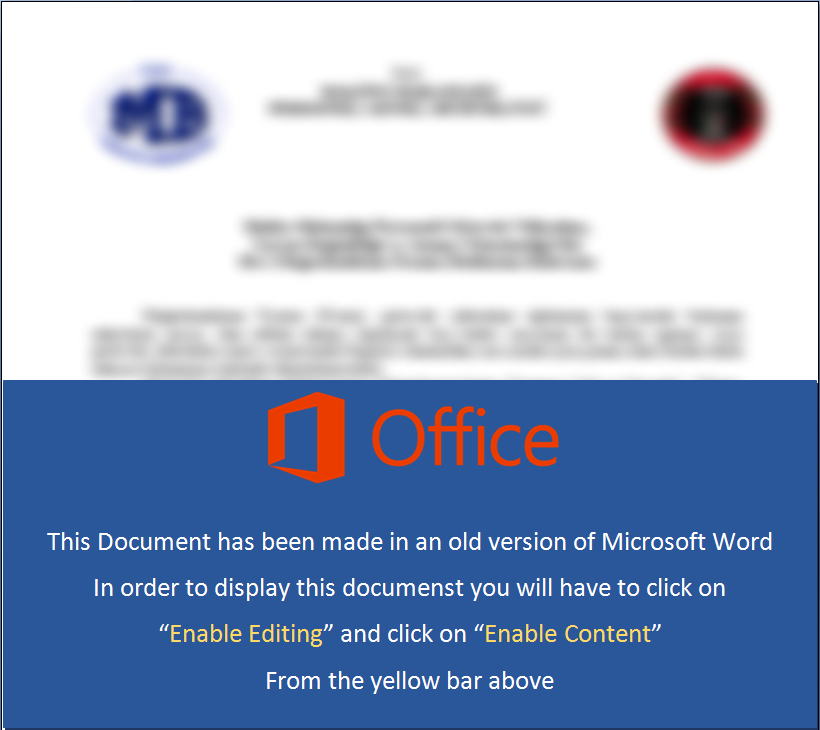

Saldırganların gönderdiği oltalama e-postaları, MS Office 97-2003 dosyalarını ekinde barındırıyor ve kullanıcıları bu dosyalara enjekte edilen makroları aktif hale getirmeye zorluyor. Saldırganlar, PowerShell, VBS, VBA, Python ve C# scriptleri, RAT (Remote Access Trojans-Uzaktan Erişimli Truva Atı) gibi araçları kullanıyor ve enfeksiyon gerçekleştiğinde zararlı yazılım, beraberindeki listede yer alan internet adreslerinden birini seçerek komuta merkeziyle iletişime geçiyor.

(Devlet kurumlarından gelmiş gibi görünen mailler, microların çalıştırılması için bir onay sorusu soruyor.)

Zararlı yazılım, sistemde güvenlik yazılımı olduğunu algılarsa bir dizi “script” çalıştırıyor ve son bir PowerShell paketiyle sistemde ihlal edilmeye açık bir arka kapı bırakıyor. Gerçek MS dosyaları kullanması nedeniyle kara listelerden kolayca sıyrılan tehdit, beraberindeki PowerShell koduyla makro uyarılarını ve korumalı görünüm seçeneklerini devre dışı bırakabiliyor. Böylece takip eden saldırılara karşı sistemi korumasız hale getiriyor.

Bu tarz arka kapılar, eposta kanallarından gelen spam ya da oltalama mesajları, sosyal mühendislik yöntemleri ile birleştirip hedefleri manipüle etmek için kullanılıyor. Enfeksiyon barındıran dosyalar çalıştırıldıktan sonra zararlı yazılım geliştiricileri amaçlarına ulaşmış oluyor. Kurum çalışanlarınızın bu tarz zararlı içerikli e-postaları fark etmelerini sağlamak konuyla ilgili atılacak ilk ve en önemli adımlardan biri.

Oltalama ve sosyal mühendislik saldırıları karşısında bilinçlenmenin yanı sıra kurumunuzda etkin güvenlik çözümleri kullanmanız önemlidir.

Trend Micro™ Deep Discovery™ çözümü günümüz zararlılarına karşı derinlemesine analiz ve proaktif engelleme sağlayıp, kurumunuzu güncel tehditler karşısında koruma altına alıyor.

Deep Discovery, özelleştirilebilen sandbox, etkin tespit yöntemleri ve saldırıların tüm detayları ile ilişkilendirmeler yapıp 360 derece görünürlükle koruma sağlıyor.

Trend Micro™ Hosted Email Security, Trend Micro™ Deep Discovery™ Email Inspector ve InterScan™ Web Security çözümleri spam, oltalama, fidye zararlısı ve ileri teknikteki saldırıları kurumunuza ulaşmadan engellerken, son kullanıcı tarafında yer alan zararlı faaliyetlerinin engellenmesinde ise Trend Micro™ Smart Protection Suites çözümümüz zararlılardan gelebilecek etkileri ortadan kaldırmaktadır.

Türkiye hedefli olarak yapılan saldırının detaylı teknik analizine aşağıdaki linkten ulaşabilirsiniz.

https://blog.trendmicro.com/trendlabs-security-intelligence/new-powershell-based-backdoor-found-in-turkey-strikingly-similar-to-muddywater-tools/

MuddyWater’ın geçmişte yaptığı saldırılarla ilgili detaylı bilgilere aşağıdaki linkten erişebilirsiniz. https://blog.trendmicro.com/trendlabs-security-intelligence/campaign-possibly-connected-muddywater-surfaces-middle-east-central-asia/