Trend Micro’nun “The Evolution of Cybercrime and Cyberdefense” raporundan düzenlediğimiz yazımızda ilk hafta “Siber Suçların Beşiği” ile sizlere siber suçların başlangıcını, ikinci haftaki blog yazımızda “Kart Hırsızlığı Çağı”nı ve siber suçların yükselişini anlatmıştık. Bugün 2010’larda başlayan veri ihlallerinden bahsedeceğiz.

2011, şirketlerin yeni dijital para yani bilgi için veri ihlali saldırılarına uğraması ve bunlara karşı koyamamasına dünyanın şahit olması ile “Veri İhlalleri Yılı” ilan edildi. 2011, özellikle siber güvenlik sektörü için zor bir yıl oldu. Veri ihlaline uğrayan bazı kurumlar, gizli bilgilerin sızdırılması ile itibarlarını kaybetti ve bu ihlallerden kaynaklanan hasarları onarmak için yüksek miktarda harcama yapmak zorunda kaldılar. Bu saldırıların en büyük hedeflerinden olan RSA ve Sony PlayStation, müşterilerinin bu saldırılardan en az zararla çıkması için saldırı ile ilgili bilgileri kamuoyuna açıklamak zorunda kaldı. Yıla damgasını vuran bir diğer siber suç ise, RuFraud ve DroidDreamLight yönetiminde mobil cihaz sahiplerinin kişisel verilerini çalmaya çalışan kötü amaçlı yazılım oldu.

2011 yılının zor olduğunu söylemiştik. Güvenlik açığı söz konusu olunca, STUXNET benzeri DUQU, 2011’in en kötü sistem tehditlerinden biri olarak düşünülebilir. Bilinen veri hırsızları, SpyEye, KOOBFACE ve FAKEAV’in spam ve zararlı URL’leri ile birlikte kurguladığı siber saldırıları tüm yıl devam etti. Anonymous ve LulzSec gibi Hacktivist gruplar da kendi siyasi gündemleriyle çevrimiçi dünyaya gölge düşürmeye devam ettiler.

2011, Shadowcrew’in de Sonu Oldu

CarderPlanet, 2004’te operasyonlarını durdurduğunda yaklaşık 7.000 üyesi vardı. Üyelerinden bazılarının, ödeme kartı dolandırıcılığı amaçlı takaslar için kullanılan ABD merkezli Shadowcrew ve RBS WorldPay çetesiyle bağlantıları olduğuna inanılıyordu. CarderPlanet’in kıdemli üyelerinin çoğu Rusça konuşsa da üyelerinin bir kısmı İngilizce olarak da iletişim kuruyordu. İngilizce konuşanların birçoğu, çalınan ödeme kartı verileri ve diğer yasa dışı yollardan elde edilen mallar ve hizmetler için çevrimiçi bir pazar yeri olan Shadowcrew adlı küçük forumda da etkindi.

2011 yılında ABD Gizli Servisi ve Trend Micro ortaklığıyla, Shadowcrew için yürütülen Operation Firewall, siber suçlular için yolun sonu oldu. APK takma isimli Kolarov iddiaların kanıtlanması üzerine suçlu bulundu ve hapis cezasına çarptırıldı.

Ayrıca yine aynı yıl siber güvenlik sektörü için önemli olan Ghostclik operasyonu ile 2007 yılında Estonya’daki bir gazete tarafından en inovatif şirketlerinden biri ilan edilen The Esthost/Rove Digital’in ilk olarak 2004 yılında siber suçlarla ilgisi olabileceği keşfedildi. FBI, Trend Micro ve diğer kurumların de işbirliği sayesinde, 2011 yılında partnerler The Esthost/Rove Digital’ın faaliyetlerine son verildi. Esthost CEO’su Vladimir Tsastsin ve suça ortak olan diğer 5 Estonyalı tutuklandı. Tsastsin, bu operasyonların sonucunda elde edilen kanıtların ışığında çıkarıldığı mahkemece suçlu bulundu ve hapis cezasına çarptırıldı.

Gelişmiş Trojan yazılımları ve büyük ölçekli tıklama sahtekarlığı düzenlerinin desteğiyle 100’ün üzerinde ülkede yaklaşık 4 milyon sistemi etkilemekten sorumlu olan Esthost/Rove Digital, dünya genelinde yüz milyonlarca dolarlık hasara ve verimlilik kaybına neden oldu. ABD, Estonya, Ukrayna, Danimarka gibi ülkelerde oluşturduğu paravan şirketler ile suç işleyen Esthost’un sadece ABD’de 500.000 civarında sisteme sızdığı biliniyor. Üstelik bu sistemlerden bazıları ABD devlet kurumlarına ait sitelerdi ve gizli bilgiler barındırıyordu. Suçluların, internet reklamlarını manipüle ederek 14 milyon dolardan fazla kazandığı ortaya çıkartıldı. Bazı durumlarda, sisteme bulaşan kötü amaçlı yazılımın, sistemde kullanılan güvenlik yazılımlarının ve işletim sisteminin güncellemelerini engelleyerek daha fazla zararlı yazılımın sisteme bulaşmasına neden olduğu kanıtlandı.

FBI, Trend Micro ve diğer kurumların işbirliği, suç şebekesinin altyapısının başarılı bir şekilde ele geçirilmesi ve 8 Kasım 2011 tarihinde CEO, Tsastsin başta olmak üzere büyük oyuncuların tutuklanmasıyla sonuçlandı.

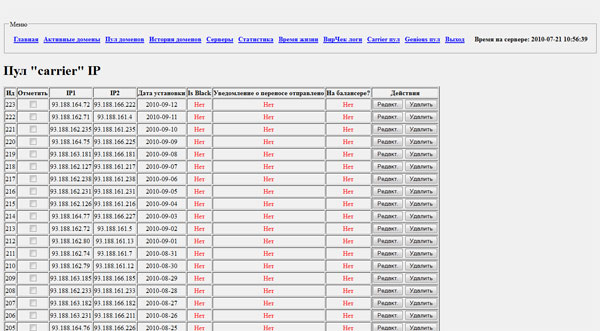

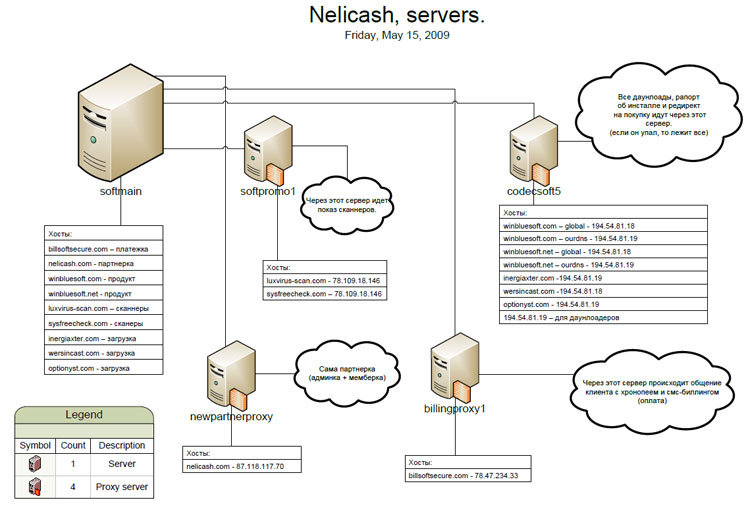

Operation Shadowclick kanıtı

Operation Shadowclick kanıtı