Geçtiğimiz günlerde, ABD’de 3 binden fazla çalışanı olan ve yaklaşık bir milyar dolarlık yıllık gelire sahip global yazılım şirketi SolarWinds’ın uğradığı geniş kapsamlı siber saldırı, tüm siber güvenlik camiasında büyük ses getirdi. Dünya çapında binlerce şirkete ve devlet kurumuna hizmet veren Solarwinds’a yapılan saldırı, saldırganların şirketin en popüler ürünlerinden Orion adlı IT yönetim ve izleme yazılımının güvenlik açığından faydalanarak ürüne Sunburst isimli zararlı yazılımı yerleştirmesiyle başladı. Böylece Orion’u kullanan binlerce kurum, ürünü güncelledikleri anda yüklenen zararlı yazılımı sistemlerine yüklemiş oldular.

“Tedarik Zinciri Saldırısı” olarak nitelendiriliyor

SolarWinds’ın toplam 300 binden fazla müşterisinin, aralarında devlet kurumlarının da bulunduğu 33 bine yakını Orion ürününü kullanıyor. Şirket tarafından yapılan açıklamada, Solarwinds’ın IT yönetim ve izleme ürünü Orion’u güncelleyen 18 bin müşterisinin bu saldırıdan etkilendiği belirtildi. Üretici firmanın tek bir ürününe yerleştirilen zararlı yazılımla bu ürünü kullanan tüm müşterilerin sistemlerine sızıldığı bu tür saldırılar tedarik zinciri (supply chain) saldırısı olarak adlandırılıyor. Solarwinds’ın Orion ürününe yapılan bu saldırı da binlerce kurumu etkileyen bir saldırı olması nedeniyle “Tedarik Zinciri Saldırısı” olarak lanse edildi.

Sunburst, farklı şekillerde yayılmaya devam edecek

Orion’a yerleştirilen zararlı yazılımının kodları incelendiğinde, saldırının bilgi toplamaya yönelik yapıldığı ortaya çıktı. 2020 yılının mart ayından bu yana yapılan saldırının “Gelişmiş Sürekli Tehdit (APT- Advanced Persistent Threat)” saldırılarının en güncel ve oldukça komplike bir örneği olduğu olukça açık. Saldırı çok farklı şekillerde yayılmaya devam edecektir. Orion gibi ürünlerin tüm ağlara erişebilen, izleyen ve yönetilen ürünler olması nedeniyle etkisi yayılarak devam edecek gibi gözüküyor. Önümüzdeki günlerde kamu kurumları ve özel sektörde saldırıyla bağlantılı güvenlik olayları duymamız mümkün. Bu güvenlik olayları Bilgi Toplama (Information Gathering), Siber Casusluk (Cyber Espionage) alanlarında yaşanabilir.

Türkiye’de de Solarwinds’ın ürünü Orion’u kullanan birçok özel ve kamu kuruluşu bulunuyor. Bu saldırı için Trend Micro ürün filtrelerini ve Tehdit Göstergelerini ( IOC – Indicator of compromise) yayınladı. Yayınlanan IOC’lere linkten ulaşabilirsiniz.

Trend Micro kuruluşların bu saldırıyla ilgili risklere karşı hazırlıklı olması, bu riskleri araştırması ve azaltması için konuşlandırılan çeşitli ürün algılama ve koruma modellerini, kurallarını ve filtrelerini de piyasaya sundu. Bu ürünlerden bazılarını şu şekilde sıralayabiliriz:

- TippingPoint

Trend Micro TippingPoint teknolojilerini kullanan müşteriler, aşağıdaki ThreatDV filtrelerini de kullanabilir:

- 38626: HTTP: Trojan.MSIL.Sunburst.A Runtime Detection

- 38627: HTTP: Backdoor.Win32.Beaconsolar.A Runtime Detection

- Trend Micro Deep Discovery

En son modelde Sunburst tehdidi için aşağıdaki Deep Discovery Inspector (DDI) kuralı yayınlandı:

- 4491: DNS_SUNBURST_RESPONSE_SB

- 4492: HTTP_SUPERNOVA_WEBSHELL_RESPONSE

- Trend Micro Cloud One – İş Yükü Güvenliği ve Deep Security Kuralları

Trend Micro, listelenen kötü amaçlı yazılımdan koruma modellerine ek olarak -kötü amaçlı yazılımdan koruma modülünü kullanan müşteriler için- saldırının bilinen bazı etki alanlarını ve kötü amaçlı trafiği engellemeye yardımcı olan aşağıdaki kuralları yayınladı:

- Rule 1010669 – Identified Malicious Domain – SolarWinds

- Rule 1010675 – Identified HTTP Backdoor Win32.Beaconsolar.A Runtime Detection

- Rule 1010676 – Identified HTTP Trojan.MSIL.Sunburst.A Traffic Request

- Rule 1010691 – SolarWinds Orion Remote Code Execution Vulnerability (CVE-2020-14005)

- Rule 1010693 – Identified HTTP Trojan.MSIL.Sunburst.A Traffice Request -1

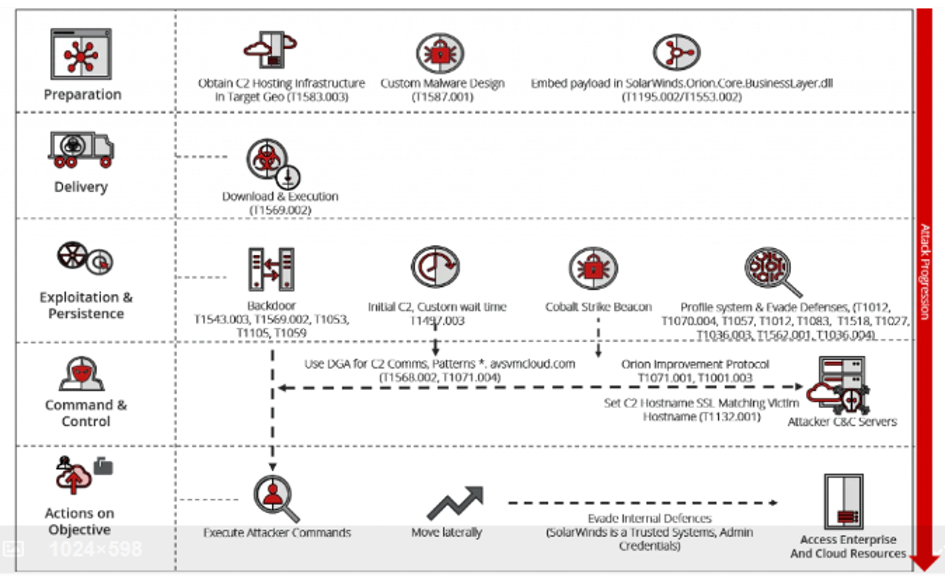

Atak Fazını Anlatan Görsel