Güvenlik ekipleri ve araştırmacılar, siber güvenlik alanındaki en güncel bulguları öğrenmek için kamuya açık olarak sunulan araç, rutin ve davranış analizlerine bel bağlıyor. Yayınlanan bilgiler, gelişmiş sürekli tehditlere (APT’ler) karşı savunma araçlarının kurulumu ve ilgili sektörlerde meydana gelmesi olası saldırıların önlenmesi için bilinen taktik, teknik ve prosedürlere (TTP’ler) referans oluyor.

Bununla birlikte, bir saldırıya karşı savunma yollarını teorik olarak bilmekle bunları ilk elden deneyimlemek arasında çok büyük fark var. Yayınlanan rutinler, araçlar ve davranışlar, hedef alınan her şirket veya sektör için suç gruplarının uygulamalarından farklı olabilir. Dahası, bu fark büyük ölçüde güvenliği ihlal edilen şirketlerin araştırılan ortamına dayanır. Araştırmaya ve giriş yollarına ayrılan çabanın ve kaynakların miktarı göz önünde bulundurulduğunda, bu tehdit oyuncularının her defasında farklı bir yöntem bulacağı, gözlem yaparken gizli kalacakları, komutları gizlice gönderip bilgi alacakları, trafiklerini maskeleyecekleri ve mümkün olduğunca uzun bir süre daha çok sayıda cihaza bulaşacakları kesindir. İşte bu noktada araştırmacılar, analistler ve teknolojik çözümler devreye giriyor.

Sunucularından birinde şüpheli bir komuta kontrol (C&C) trafiği tespit eden bir güvenlik ekibi, şirketin sistemlerindeki bu trafiği incelememiz ve analiz etmemiz için bizi aradı. Disk ve bellek görüntüleri dahil olmak üzere geri bildirim ve etkinlik günlüklerini incelememiz için sınırlı sayıda makineye ve veriye erişimimiz sağlandı. Ancak, bir uç nokta tespit ve yanıt (EDR) çözümü veya bir katmanlar arası tespit ve yanıt (XDR) çözümü olmadan, muhtemelen erişilemeyen sistemin ortamında çalışan ve keşfedilmemiş tüm örnekleri ve araçları toplamanın yolu yoktu. Bu durum, incelemeyi yapan güvenlik ekiplerinin tam bir harita çıkarıp saldırının niteliklerini görmesini engelledi.

Kapsam ve Ön Analiz

Günlüklerin ilk analizine göre, toplam 62 makineye virüs bulaştı. Bunlardan 10’u sunucu, 13’ü dosya kazıma ve veri sızdırma becerisi olan ikililere sahip makineler, 22’si arka kapı muhafazası olan makinelerken, geri kalanı ise saldırıda istismar edilen kötü niyetli ikililerin yüklenmesini sağlayan diğer araçları ve normal uygulamaları barındırıyordu.

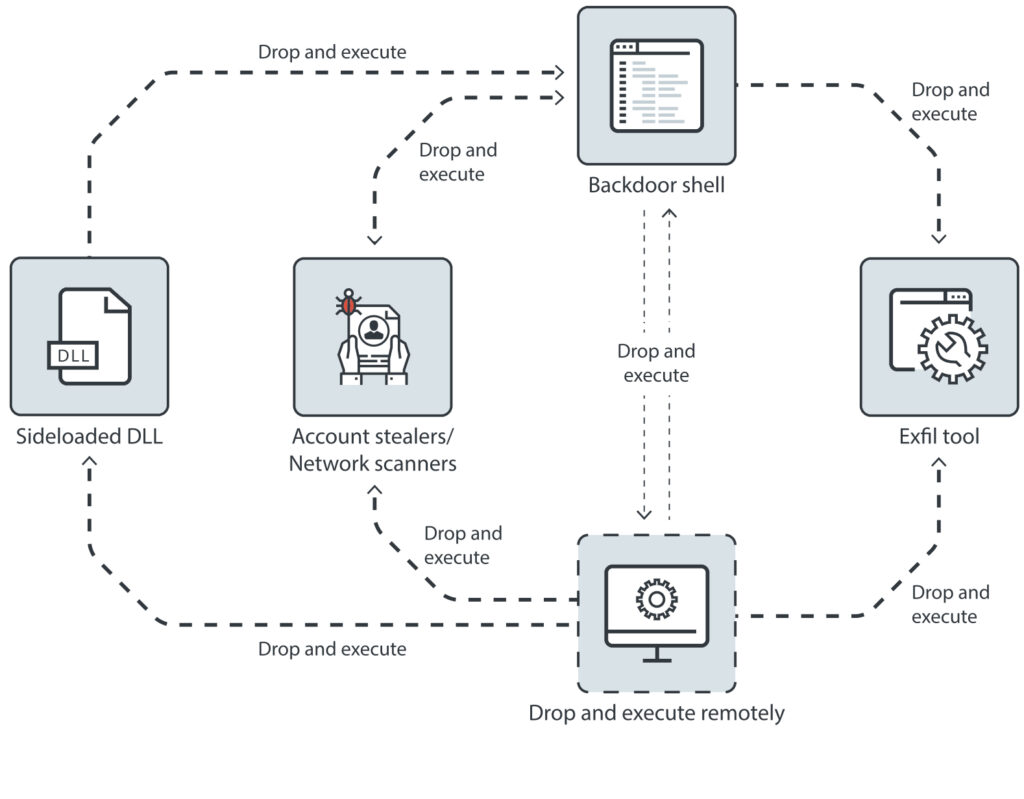

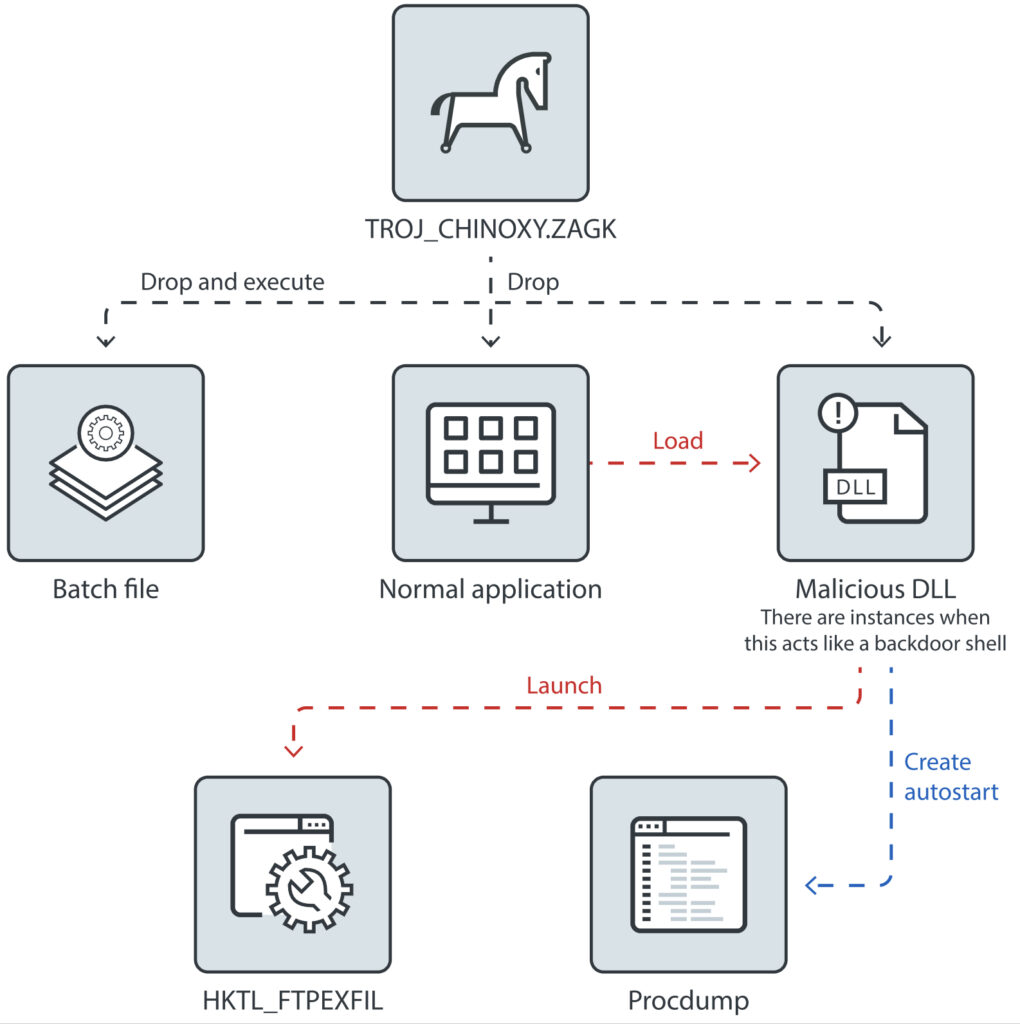

Arka kapı saldırganın cmd.exe kullanarak komutları çalıştırmasına izin verir. Kullanıcı hesaplarını ele geçirmek için Mimikatz gibi uygulamalar kullanıldı. Virüs bulaştırılacak diğer makinelerin bulunması için kullanılan ağ tarama araçları, arka kapının diğer araçları uzaktan bırakmasına olanak tanıyan kötü niyetli bir ağa dahil edildi. Uzaktan bırakılan yürütülebilir dosyanın çalıştırılması için zamanlanmış bir görev oluşturuldu ya da bir wmic süreç oluştur komutu kullanıldı. Birçok durumda arka kapı kopyaları bırakılırken, bırakılan ve yürütülen araçlar da çeşitliydi.

Saldırganlar çoğunlukla PDF ve Microsoft Office dosyaları gibi belge dosyalarının peşindeydi. Ayrıca, ikililerin zaman damgalarına ve virüsün bulaşma yaygınlığına bakıldığında, bu saldırıların birkaç yıldır devam ettiği söylenebilir. MITRE ATT&CK ile bulduğumuz rutinleri ve araçları karşılaştırdığımızda, gözlemlenen tekniklerin hem APT32 hem de APT3 ile eşleştiğini, ancak birkaç tekniğin farklı olduğunu ve ilişkilendirilemediğini gördük.

Analiz ve Nitelendirme

Tekniklerin çeşitliliğini nedeniyle, en çok sayıda kuruluma sahip olan beş uç nokta hedefinden faydalanarak rutinlerin kullandığı ve bağlandığı araçları ve ilişki kümelerini analiz ettik. Altı tür veri sızdırma aracı, altı arka kapı ve çeşitli amaçlarla kullanılan beş farklı araç tespit ettik. Bu araçların çoğu, MySQL arka uç veritabanına sahip belge yönetimi sistemi gibi şirketin barındırdığı çeşitli sistemlerden ve yazılımlardan istifade etti. Ayrıca, araçları kötü amaçlı rutinlere bağlayan altı ilişki kümesi ve APT gruplarının ve alt gruplarının önceden belgelenen girişimleriyle eşleştirilebilecek olan dört izinsiz giriş seti bulduk. Bu araçları ve ilişkileri “Finding APTX: Attributing Attacks viaMITRE TTPs” başlıklı makalemizde ayrıntılarıyla anlatıyoruz.

Saldırıyı yaptığını düşündüğümüz gruplar, çeşitli araçlar kullanıyor ve daha önce diğer araştırmacıların yayınladığı diğer gruplarla güçlü bağlantıları bulunuyor. Araçların paketlenme biçimi veya “açıklayıcılığı” arasındaki tezatlara bakıldığında yazı stillerinin de çok değişiklik gösterdiği görülüyor. Ayrıca, her bir izinsiz giriş setindeki veri sızdırma süreçlerinde görülen yedekler, hedefin sürekli bilgi çalma, veri güncellemeleri ve sistemde gizli kalarak uzun süre mevcudiyet olduğu düşünüldüğünde hiç de şaşırtıcı değil.

Her ne kadar bir talihsizlik olsa da mağdur kuruluşlar, referans olarak kullanabilecekleri ihlal göstergelerini (IOC’ler) belirleme konusunda benzersiz bir konuma sahipler. Günümüzde mevcut teknoloji çözümleri (EDR ve XDR gibi) göz önünde bulundurulduğunda, tanımlanmayan günlükler, izinsiz girişin eksiksiz bir haritasının oluşturulması için gereken eksik bağlantıları kanıtlayabilir ve tespit edebilir.

Bu çözümler, saldırının nasıl meydana geldiğini tanımlamak ve bu etkinlikleri yeniden oluşturmak için ihtiyaç duyulan zamanı kısaltabilir. Yine de güvenlik ve inceleme ekiplerinin işbirliği, özellikle saldırıdan sorumlu grupların bulunması bakımından tehditlerin tanımlanmasında, önlenmesinde ve azaltılmasında önemli bir rol oynar. Süreç çok açık olmasa da kullanılan tekniklerin ve araçların belirlenmesi, etkinlikler ve araçlar arasındaki ilişki belirlendiğinde güvenlik ekiplerinin tüm şirket yapısını savunmalarını sağlayabilir.

İncelememizin tüm teknik ayrıntılarını ve analizlerini okumak için “Finding APTX: Attributing Attacks via Mitre TTPs” başlıklı makalemizi indirin.

Yönetimli Tespit ve Müdahale, Araştırma, Gelişmiş ve Israrlı Tehditler, Siber Suç, Siber Güvenlik, Kurumsal, Olay yanıtı, MDR, MITRE ATT&CKyazılarında yayınlanmıştır.

Yazanlar: Lenart Bermejo (Tehdit Mühendisi), Gilbert Sison(Siber Tehdit Avlama Teknik Yöneticisi) ve Buddy Tancio(Olay Yanıtı Analisti)