Temmuz ayında Londra’da gerçekleşecek 2012 Yaz Olimpiyatları için önümüzde birkaç aylık kısa bir süre kaldı. Tüm dünyanın gözlerini çevireceği bu etkinlik için heyecanlı bekleyiş artarken, siber suçlular da boş durmuyorlar. Yaklaşan Olimpiyatları yem olarak kullanarak farklı sahtekarlık yöntemleriyle kullanıcıları kandırmaya devam ediyorlar.

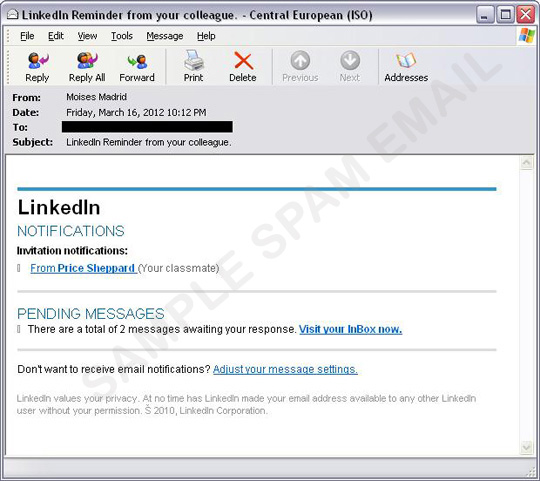

Dünya üzerinde pek çok insan Londra 2012 Olimpiyatları açılışını yerinde izleme hayali kuruyor. Bunu fırsat bilen siber suçlular yeni bir yöntemle kurbanlarını arıyor. Buna göre Olimpiyat meraklıları, bugünlerde sözde Visa Golden Space tarafından, açılış için yapılan seyahat paketi çekilişine katılmaya davet ediliyorlar. Tabii ki bahsi geçen teklif aslında yok.

Aynı zamanda 2012 Londra Olimpiyatları için erken kayıt.doc (Early Check-In 2012 London Olympics.doc) isimli bir dosya ile gelen zararlı bir yazılım tespit ettik. TROJ_ARTIEF.XPL olarak tespit edilen bu dosya, Microsoft Office bileşenlerinin pek çok sürümünde bulunan RTF Stack Buffer Overflow Vulnerability’yi harekete geçiriyor. Eğer başarılı olursa sisteminizdeki Trend Micro’nun TROJ_DROPHIN.A ve TROJ_PHINDOLP.A olarak tespit ettiği pek çok diğer zararlı yazılımı harekete geçiriyor.

Bu, Olimpiyatları kullanarak kullanıcıları tıklamaya davet eden ilk sahtekarlık vakası değil. Trend Micro olarak 2008 yılında, Londra 2012 Olimpiyatları Komitesi tarafından gerçekleştirilen sözde çekiliş için gönderilen bir istenmeyen mesaj saptamıştık. Mayıs 2011’de ise Londra 2012 Olimpiyatları’nı yem olarak kullanan istenmeyen kampanyayı raporlamıştık. Buna ek olarak sosyal mühendislik e-rehberimiz dolandırıcılar tarafından kullanılan özel dönemler ve etkinliklere dikkat çekiyor. Gerçek olamayacak kadar iyi fırsatlar sunan online anlaşmaların yanı sıra, harika ama hiç var olmayan teklifler sunan şüpheli e-postalar kullanıcıları ağa düşürmek için kullanılan yöntemlerden bazıları. Bütün bu taktikler sizleri bilmeden ve farkında olmadan kişisel bilgilerinizi vermeye yönlendirebilir ya da zararlı yazılımın bilgisayarınıza yüklenmesine yol açabilir.

Şunu asla unutmayın lütfen. Kişisel bilgileriniz aslında olmayan bir piyango çekilişinde kazanma şansı için tehlikeye atılamayacak kadar değerli. O nedenle herhangi bir linke tıklamadan önce lütfen iki kere düşünün ve iyi araştırın.