Petya fidye yazılımının bir varyantı (Trend Micro tarafından RANSOM_PETYA.SMA olarak tespit edildi), birçok işletme, devlet dairesi ve hizmet sağlayıcıya bulaşıp, bunları etkileyerek Avrupa’ya yayılmıştır. Başarının sırrı, PsExec aracını ve Windows Yönetim Bilgisi Komut satırını enfeksiyon amacıyla kullanmasının yanı sıra – daha önce WannaCry fidye yazılımı ve dosyasız fidye yazılımlarının UIWIX tarafından kullanılan – EternalBlue istismarı da ikinci seçenek olarak sayılabilir. Bu bir dizi ihtimal sunar, Microsoft araçları (eğer virüs bulaşmış bir aygıta yönetici erişimi varsa), aynı ağa bağlı olan diğer bilgisayarlara yayılıp, eylemler gerçekleştirmek için kullanılabilir.

Petya fidye yazılımının bir varyantı (Trend Micro tarafından RANSOM_PETYA.SMA olarak tespit edildi), birçok işletme, devlet dairesi ve hizmet sağlayıcıya bulaşıp, bunları etkileyerek Avrupa’ya yayılmıştır. Başarının sırrı, PsExec aracını ve Windows Yönetim Bilgisi Komut satırını enfeksiyon amacıyla kullanmasının yanı sıra – daha önce WannaCry fidye yazılımı ve dosyasız fidye yazılımlarının UIWIX tarafından kullanılan – EternalBlue istismarı da ikinci seçenek olarak sayılabilir. Bu bir dizi ihtimal sunar, Microsoft araçları (eğer virüs bulaşmış bir aygıta yönetici erişimi varsa), aynı ağa bağlı olan diğer bilgisayarlara yayılıp, eylemler gerçekleştirmek için kullanılabilir.

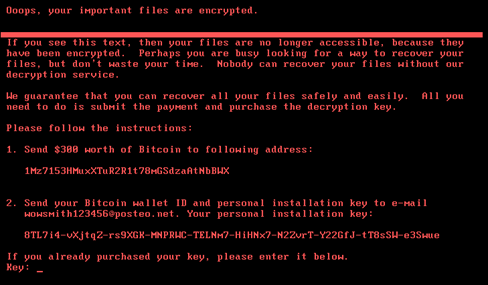

WannaCry’ye benzer şekilde Petya, sabit kodlanmış bir Bitcoin adresi kullanıyor. Saldırganlar e-postayla ödemeleri doğrulamaktadır; e-posta sağlayıcısı fidye yazılımına bağlı bu hesabı devre dışı bıraktığı için bu durum sorun teşkil etmektedir. Bu yeni Petya varyantı hakkındaki blog yazımızda, enfeksiyon yayılımını tartışıyor ve daha da fazla ayrıntı sunuyoruz.

Kullanıcıların ve kuruluşların, enfeksiyonu önlemek ve engellemek için aşağıdaki adımları hemen yerine getirmeleri önerilir:

- Microsoft’un güvenlik düzeltme eki MS17-010’u uygulayın

- TCP bağlantı noktası 445’i devre dışı bırakın

- Yönetici grubu hesaplarının erişimini kısıtlayın

Yazının orijinalini okumak için: https://www.trendmicro.com/vinfo/us/security/news/cybercrime-and-digital-threats/ransomware-recap-petya-ransomware-outbreak-shakes-europe?utm_source=trendlabs-social&utm_medium=socal&utm_campaign=06-2017-ransomware-recap-petya