Bu yılın başlarında, iki ayrı güvenlik riski ortaya çıktı: SMB Sunucusu’ndaki Mart ayında kapatılan  bir güvenlik açığı olan CVE-2017-0144 ve nispeten yeni bir fidye ailesi olup Nisan ayında Dropbox URL’leri ile yayılan WannaCry / Wcry. Bu iki tehdit şimdi birleşti ve dünyanın dört bir yanındaki kullanıcıları etkilemek için en ciddi fidye saldırılarından biri oldu.

bir güvenlik açığı olan CVE-2017-0144 ve nispeten yeni bir fidye ailesi olup Nisan ayında Dropbox URL’leri ile yayılan WannaCry / Wcry. Bu iki tehdit şimdi birleşti ve dünyanın dört bir yanındaki kullanıcıları etkilemek için en ciddi fidye saldırılarından biri oldu.

Fidye notunda 300 ABD Doların Bitcoin olarak ödenmesi talep edildi; Bu fidye talebi daha önceki saldırılarda istenen miktardan daha düşük olduğunu da unutmayalım. Birleşik Krallık’taki ilk saldırıların yanı sıra diğer ülkelerde de çok sayıda kişi etkilenmiştir.

Trend Micro, bu saldırıda kullanılan değişkenleri RANSOM_WANA.A ve RANSOM_WCRY.I olarak algılar. Müşterilerimiz, Trend Micro XGen ™ güvenliğinde bulunan Prediktif Makine Öğrenme ve diğer ransomware koruması özellikleri aracılığıyla bu tehdide karşı koruma altındadır.

[İlgili: Ücretsiz Trend Micro Machine Learning Assessment aracını kullanarak mevcut bitiş noktası koruma çözümünüzdeki boşlukları belirleyin.]

Enfeksiyon Vektörü

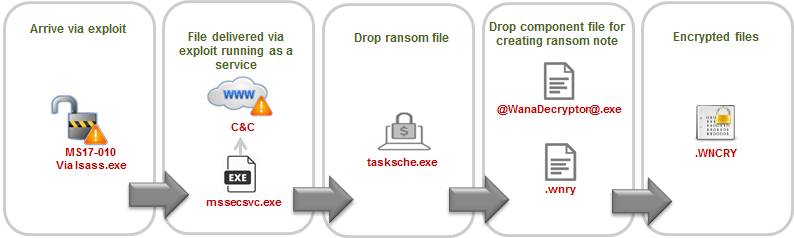

Bu saldırıda kullanılan güvenlik açığı (EternalBlue adı verilen kod), Ulusal Güvenlik Ajansı’ndan (NSA) çalındığı iddia edilen Shadow Brokers grubunun sızdırdığı güvenlik açığıydı. Güvenlik açığı, daha sonra be sistemlere servis olarak çalışacak bir dosya bırakmak amacıyla kullanılır. Böylece, gerçek fidye yazılım dosyasının etkilenen sisteme yüklenmesi ve dosyaları .WNCRY uzantısıyla şifrelemesi mümkün olur. (Fidye notunu görüntülemek için ayrı bir bileşen dosyası da yüklenecektir.) Microsoft Office, veritabanları, dosya arşivleri, multimedya dosyaları ve çeşitli programlama dilleri tarafından yaygın olarak kullanılanlar da dahil olmak üzere toplam 166 uzantıya sahip dosya türünü kapsıyor.

Şekil 1. Enfeksiyon diyagramı

Şekil 2. Fidye notu

Akıllı Koruma Ağı’ndan geri bildirim, Birleşik Krallık’tan başka Tayvan, Şili ve Japonya’nın bu tehditten önemli ölçüde etkilendiğini gösteriyor. Hindistan ve ABD de etkilenenler arasında.

Daha önce de belirttiğimiz gibi, bu saldırıda kullanılan SMBv1 güvenlik açığı Mart ayında zaten Microsoft tarafından da düzeltildi. Bundan önce bile, Eylül 2016’da Microsoft, kullanıcıları 1990’ların başına kadar uzanan SMBv1’den başka sürümlere geçmeye çağırıyordu. US-CERT benzer şekilde güçlü öneriler de yayınlamıştı. En iyi uygulamaları takip eden kuruluşlar – hem yamaya hazırlama ve hem de SMB hizmetlerinin düzgün yapılandırılması – bu saldırıdan etkilenmeyecektir.

Trend Micro Çözümleri

XGen uç nokta güvenliği ile Trend Micro OfficeScan ™ yazılımı ve gelişmiş kötü amaçlı yazılımlar ve fidye yazılımlarına karşı kapsamlı koruma için yüksek doğrulukta otomatik öğrenme ve diğer algılama teknolojileri ile global tehdit istihbaratını kullanır. Daha önce de belirttiğimiz gibi Trend Micro ürünleri bu tehtidleri RANSOM_WANA.A ve RANSOM_WCRY.I olarak algılıyor. Tahmini Otomatik Öğrenme ve etkinleştirilmiş tüm ilgili koruma yazılımı özelliklerine sahip ürünler bu tehdide karşı zaten korunmaktadır.

Trend Micro Deep Security ™ ve Güvenlik Açığı Koruması, Deep Discovery Tespit ™ ve TippingPoint bu tehdide karşı koruma sağlar. Trend Micro ve TippingPoint ürünleriyle ilişkili kuralların ve filtrelerin tam listesi için lütfen bu Trend Micro destek sayfasına bakın.

Bu Fidye yazılımı lie ilgili SHA256 imzaları aşağıdadır:

- 4b76e54de0243274f97430b26624c44694fbde3289ed81a160e0754ab9f56f32

- f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85

- b47e281bfbeeb0758f8c625bed5c5a0d27ee8e0065ceeadd76b0010d226206f0

- 16493ecc4c4bc5746acbe96bd8af001f733114070d694db76ea7b5a0de7ad0ab

- 57c12d8573d2f3883a8a0ba14e3eec02ac1c61dee6b675b6c0d16e221c3777f4

- 190d9c3e071a38cb26211bfffeb6c4bb88bd74c6bf99db9bb1f084c6a7e1df4e

- 78e3f87f31688355c0f398317b2d87d803bd87ee3656c5a7c80f0561ec8606df

- ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

- a3900daf137c81ca37a4bf10e9857526d3978be085be265393f98cb075795740

- c365ddaa345cfcaff3d629505572a484cff5221933d68e4a52130b8bb7badaf9

- 11d0f63c06263f50b972287b4bbd1abe0089bc993f73d75768b6b41e3d6f6d49

- 201f42080e1c989774d05d5b127a8cd4b4781f1956b78df7c01112436c89b2c9

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- fc626fe1e0f4d77b34851a8c60cdd11172472da3b9325bfe288ac8342f6c710a

- dff26a9a44baa3ce109b8df41ae0a301d9e4a28ad7bd7721bbb7ccd137bfd696

- b9c5d4339809e0ad9a00d4d3dd26fdf44a32819a54abf846bb9b560d81391c25

- 940dec2039c7fca4a08d08601971836916c6ad5193be07a88506ba58e06d4b4d

- b66db13d17ae8bcaf586180e3dcd1e2e0a084b6bc987ac829bbff18c3be7f8b4

- 4186675cb6706f9d51167fb0f14cd3f8fcfb0065093f62b10a15f7d9a6c8d982

- 2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41d

- 09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

- eeb9cd6a1c4b3949b2ff3134a77d6736b35977f951b9c7c911483b5caeb1c1fb

- 3f3a9dde96ec4107f67b0559b4e95f5f1bca1ec6cb204bfe5fea0230845e8301

- 9fb39f162c1e1eb55fbf38e670d5e329d84542d3dfcdc341a99f5d07c4b50977

- 043e0d0d8b8cda56851f5b853f244f677bd1fd50f869075ef7ba1110771f70c2