Geçtiğimiz günlerde yaygın olarak kullanıma sunulmuş olan Xtreme RAT uygulamasının İsrail’deki hedeflere karşı kullanıldığını belgelemiştik. Bulgularımız basında da geniş şekilde yer aldı. Norman firmasındaki meslektaşlarımızsa, bu saldırıların hem İsrail, hem de Filistin tarafından hedeflere karşı yıl boyunca yürütülen bir girişime ait olduklarını belirlediler. Araştırmalarımız, saldırıların halen sürmekte olduğunu gösteriyor. Üstelik hedef listesi daha önce düşünülenden çok daha geniş.

Bulgularımıza göre, {SİLİNDİ}a.2011@gmail.com adresinden 8 Kasım ve 11 Kasım tarihlerinde gönderilen iki email, ana olarak İsrail hükümetini hedef alıyor. Mesajlardan birisi, 294 adrese gönderilmiş. Emaillerin büyük kısmı İsrail yönetimine ait olan “mfa.gov.il” , “idf.gov.il” ve “mod.gov.il” adreslerine yönlendirilmiş, ancak ciddi miktarda mesajın da “state.gov” adresini kullanan ABD yönetimine gönderildiği görülmekte. ABD yönetimine ait olup, hedeflenen diğer adresler arasında “senate.gov” ve “house.gov” email adresleri var. Mesajın ayrıca “usaid.gov” adresine de gönderilmiş olduğu görülüyor.

Hedef listesinde ayrıca İngiltere (fco.gov.uk), Türkiye (mfa.gov.tr), Slovenya (gov.si), Makedonya, Yeni Zelanda ve Litvanya hükümetleri de yer almakta. Ek olarak, BCC (bbc.co.uk) ve Dörtlü Temsil Ofisi (quartetrep.org) hedefler arasında.

Önemle belirtmek lazım ki bahsettiğimiz email’in tüm bu hedeflere yollanmış olmasına karşın, kaç mesajın hedefine ulaştığını ve içerdiği zararlı eklentinin hangi hedeflerde açıldığını bilmemiz olanaksız.

Mesajlar, beraberlerinde kendini döküman olarak gösteren bir uygulamayı içeren bir RAR dosyası taşıyorlar.

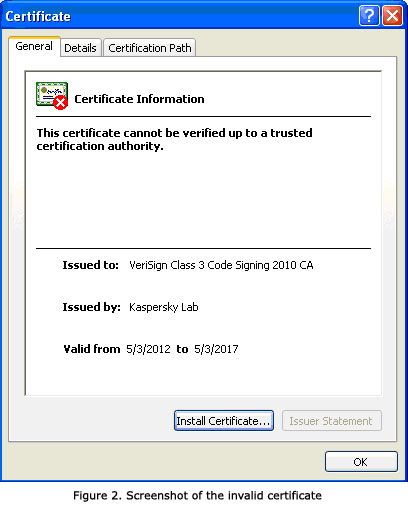

Araştırmalarımıza göre, hazırlanan kötü amaçlı yazılım geçersiz bir imzayla paketlenmiş. Çalıştırıldığında, göstermelik bir döküman açıyor ve kurbanın sistemine Xtreme RAT’ı kuruyor. Uygulama daha sonra da aşağıdaki adreslere bağlanıyor:

• {SİLİNDİ}t.cable-modem.org

• {SİLİNDİ}f.blogsite.org

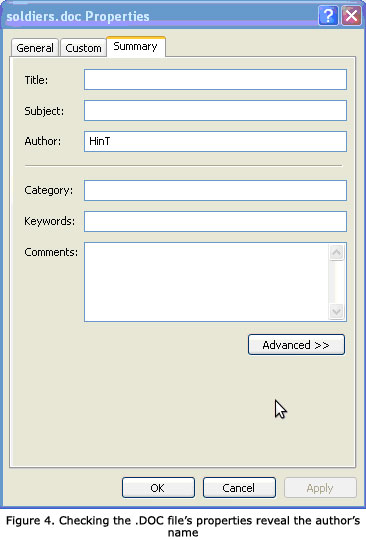

Göstermelik olarak nitelediğimiz döküman haber sitesi DEBKA’dan bir haber içeriyor. Ancak dökümanın dosya özellikleri bölümünü incelediğimizde ilginç bir ipucu yakalıyoruz.

Norman’daki uzmanların belgelediği üzere, dökümanlar kendilerini oluşturan kullanıcı hakkında bilgi içeriyorlar. Brian Krebs bu bilgileri kullanarak bulduğu takma isimlerin bazı online forumlardaki kullanıcılarla bağlantısını belirlemiş durumda.

Biz “HinT” ismi üzerinde odaklandık, çünkü daha önce belgelediğimiz 3 komuta ve yönetim sunucusu olan hint.{SİLİNDİ}o.org, hint1.{SİLİNDİ}o.org, ve hint{SİLİNDİ}.com isimlerinde “hint” ifadesini taşımakta.

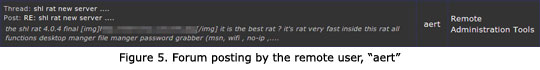

hint{SİLİNDİ}.org alan adının “aert” ismini kullanan bir kullanıcı tarafından forum mesajlarında kullanıldığını belirledik. “Aert” takma adı daha önce de karşımıza çıkmıştı. Bu kullanıcı aralarında DarkComet ve Xtreme RAT da bulunan kimi kötü amaçlı uygulamalar üzerine mesajlar yazıyordu.

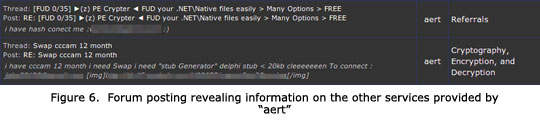

Dahası, “aert” mal ve hizmet takası üzerine tekliflerde bulunmuş, ancak güven uyandırmadığı için forumdaki değerlendirmesi negatife düşmüştü.

Bu yeni saldırılar önemli, çünkü saldırganların hedef listesini genişlettiklerini göstermenin yanısıra, saldırganların online hacker forumlarındaki eylemlerini de belgeliyorlar. Ayrıca, kolayca temin edilebilecek kötü amaçlı yazılım örneklerinin bile bu tür saldırılarda işe yarayabileceği görülmekte.

Bu saldırı furyası bitecek gibi gözükmüyor ve birden çok ülkeye dağılmış olan hedefleri düşünülürse, saldırganların tam olarak ne amaçladıkları da belli değil. Durum üzerine araştırma ve analizlerimiz bu satırları yazarken bile sürmekte.

Şu anda ilgili siber güvenlik kurumlarını ve olası hedefleri bilgilendirmekteyiz.

Trend Micro, kullanıcıları bu tür tehditlerden sahip olduğu Smart Protection Network™ sistemiyle koruyor. Sistem, bu kötücül email mesajını ve içerdiği dosyaları BKDR_XTRAT.LTY, BKDR_XTRAT.B, ve BKDR_XTRAT.JT olarak tanımlamakta.

Güvenlik Uzmanı Ivan Macalintal’in desteğiyle hazırlanmıştır.