Hacker’lar tarafından hedef alınan açıklar önceki senelerde araştırıldığında karşımıza istemciyle ilgili yazılımlar çıkıyordu. 2011’deki tehditlerin çok daha karmaşık ve sofistike bir hale geldiğini gözlemledik. Saldırganların özellikle kritik günleri belirleyerek planlarını yürüttüklerine şahit olduk. Uzun süre giderilemeyen Duqu, bir Java açığı ya da bir Adobe açığı en zayıf anlarında saldırganlar tarafından kullanıldı.

Açıklara yapılan saldırıların bu yıl çok daha hedefli, orijinal, sofistike ve iyi yönetildiğini tespit ettik.

En fazla saldırıya maruz kalan uygulamalar arasında Adobe Acrobat Reader ve Flash Player; Java Runtime Environment/ Java Development KIT ve Internet Explorer öne çıktı. Bu uygulamalara yapılan saldırıların oldukça başarılı oldu ve özellikle tarayıcı sağlayıcıları defalarca yama yayınlamak durumunda kaldı.

Saldırıların birçoğunun başarılı olmasının sebebiyse aslında çok basit: Güncellenmeyen yazılımlar. CSIS’in bir çalışmasına göre, kullanıcıların yüzde 37’si web üzerinde güvensiz Java sürümleriyle dolaşıyor. Zscaler’ın yaptığı ankette de benzer sonuçlar ortaya çıkıyor. Ankete katılan kurumsal kullanıcıların yüzde 56’sı açıklar bulunan Adobe ürünlerini kullanıyor. BT yöneticileri kurumlarda sanal yamalar yaratarak Trend Micro Deep Security ya da OfficeScan gibi uygulamalar yükleyerek koruma sağlamaya çalışıyor.

Sunucu Açıkları

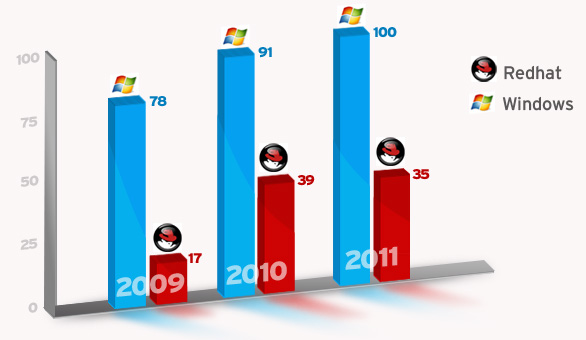

Sunucular sürekli saldırılara maruz kalıyor. Ne yazık ki sunucu işletim sistemlerinde de birçok açık ortaya çıkıyor. En popüler sunucu işletim sistemlerinden ikisi olan Windows Server 2008 ve Redhat her geçen yıl daha fazla açık veriyor.

Siber suçlular web uygulamalarına da dadanmış durumda. SQL saldırıları milyonlarca web sayfasına dağıtılarak kullanılıyor. Zararlı yazılımlar doğrudan web sitelerine yerleştirilerek kullanıcı cihazlarına ulaşılmaya çalışılıyor. Bu yıl iki büyük saldırı gerçekleşti. Temmuz ayında gerçekleşen saldırı neticesinde 8 milyon web sitesi zarar gördü. Ekim ayında gerçekleşen ikinci dalgada da bir milyon web sitesine zararlı yazılım sızdı.

SQL yazılımlarından ayrı olarak, PHP, WordPress, Joomla’daki açıklar değerlendirilerek saldırganlar düzgün çalışan bir web sitesini çapraz eşleşme ile başka sitelere yönlendiriliyor.

Kullanıcılar ne yapmalı?

Bahsettiğimiz birçok açıktan korunmak için öncelikle iyi bir yama yönetim stratejisinin uygulanması gerekiyor. Yamanın gerçekleştirildiği sırada oluşan açıktan korunmak için sanal yama çözümleri devreye alınmalıdır.

2011’de hızla arttığını gördüğümüz trendin 2012’de de devam etmesini bekliyoruz. Saldırıların çok daha karmaşık ve geniş çerçevede gerçekleşmesini öngörüyoruz. Bu saldırılara karşı yapılacak tüm savunma önlemleri 2012’de büyük önem taşıyacak.