Zengin fonksiyonları ve yaygınlığı sayesinde Evernote, birçok kişinin favori not alma yazılımı. Ne yazık ki aynı zamanda siber suçluların izlerini saklamak için bir araç haline de dönüşebiliyor.

Keşfettiğimiz en son zararlı yazılımlardan biri, BKDR_VERNOT.A, Evernote’u iletişim ve kontrol sunucusu olarak kullanıyor. Yazılım, Evernote’a https://evernote.com/intl/zh-cn adresinden bağlanmaya çalışıyor ki bu adres geçerli bir URL.

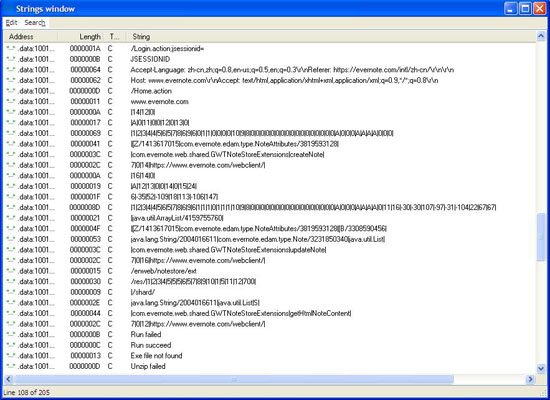

Elde ettiğimiz örnek, bir exe dosyası içeriyor. Bu dosya arka kapı rutinlerini içeren bir DLL dosyasını, zararsız bir işlemin içine enjekte ediyor. Böylece devreye girmiş oluyor. Bu işlemden sonra download, çalıştırma ve dosya adı yenileme gibi arka kapı komutlarını çalıştırabiliyor.

İçine girdiği sisteme ait özel bilgileri, işletim sistemi, saat dilimi, kullanıcı adı, bilgisayar adı, kayıtlı olduğu firma, alıyor. Ancak ilginç nokta şu: BKDR_VERNOT.A, çalışması için gerekli tüm sunucu sorgularını ve arka kapı komutlarını, kendi Evernote hesabında kayıtlı notlardan çekiyor. Başka yerden çaldığı bilgileri de aynı şekilde notlara yazabiliyor. Yani bulaştığı sistemi kullanmak için gereken her şey Evernote üzerinden geliyor. Dışarıdan bakıldığında bu transfer, masum bir Evernote kullanımı gibi görünüyor.

Ancak test sırasında gördük ki bu çalıntı bilgileri kullanarak, bir yere bağlanamıyor. Bu da muhtemelen Evernote’un son hack olayından sonra aldığı tedbirlerin bir sonucu.

Gizlilik bu oyunun adı olduğundan, Evernote gibi temiz ve yasal servisleri kötü amaçlar için kullanmak, izlerini kaybettirmek isteyenler için mükemmel bir yol. BKDR_VERNOT.A temiz bir ağ trafiği yarattığından, sonuçta yasal bir servisin içine gömülüyor, birçok anti-virüs yazılımı bu zararlıyı göremiyor. Bu durum sadece internet kullanıcılarına değil, çalışanları Evernote kullanan firmalara da kötü haber.

Bu yöntemin, izleri kapatmak için akıllıca bir manevra olmasına rağmen, Evernote gibi yasal bir yazılımın kötü amaçlı kullanımı bir ilk değil. Geçen yıl BKDR_MAKADOCS.JG zararlısı da Google Docs üzerinden ana sunucusuna bağlanıyordu.

Dosya barındırma hizmeti veren Sendspace de MS Word ve Excel dosyalarını çalan TSPY_SPCESEND.A casus yazılımı tarafından çalıntı bilgi depolamak için kullanılmıştı.

BKDR_MAKADOCS.JG, TSPY_SPCESEND ve şimdi de BKDR_VERNOT.A gibi zararlı yazılımlar, suçluların izlerini saklamak uğruna neler yapabileceğinin bir göstergesi.

Bu tehditi engellemek için, bilmediğiniz sitelere girmemeli ve şüpheli e-posta mesajlarını açmamalısınız. Trend Micro Smart Protection Network sizi bu yazıda adı geçen tehditlerden korur.